Подключенные автомобили стали стандартом для большинства автопроизводителей (OEM), а возможности их связи с облачными сервисами постоянно расширяются. Изначально такие автомобили выходили в интернет только для воспроизведения медиаконтента. Со временем OEM заметили потенциал удаленного доступа для обслуживания, сбора данных с целью улучшения новых моделей, а также для монетизации через предоставление платных сервисов автовладельцам.

Первыми шагами в развитии удаленного доступа стали OTA-обновления, позволяющие дистанционно обновлять программное обеспечение без визита в сервисный центр, а также телематика – сбор и анализ данных о состоянии, местоположении и условиях эксплуатации автомобилей. Кроме того, автовладельцам доступно дистанционное управление базовыми функциями автомобиля – открывание и закрывание дверей, прогрев двигателя, управление фарами и другими системами.

Сегодня индустрия движется дальше – к полноценной удаленной диагностике, которая позволяет не только собирать данные, но и прогнозировать неисправности, выявлять аномалии во время эксплуатации транспортных средств и действовать проактивно.

Несмотря на то, что массовое внедрение удаленной диагностики пока затруднено из-за сложности программного обеспечения и высоких требований к безопасности (Safety), эта сфера активно развивается. Важно понимать, что с каждым новым шагом в развитии удаленного доступа появляются и новые угрозы безопасности.

Здесь мы подробнее рассмотрим вызовы безопасности, которые создает удаленная диагностика, и способы их преодоления OEM и их поставщиками.

С момента появления автомобилей диагностика их состояния и поиск неисправностей играли ключевую роль в обеспечении личной и дорожной безопасности. Первые методы были полностью ручными: механики полагались на собственный опыт и простейшие признаки поломок. Например, опытный мастер мог, услышав свист, гул или стук, сразу понять, в чем проблема: проскальзывает ремень навесного оборудования, изношен подшипник, прогорел резонатор или требуют регулировки клапаны.

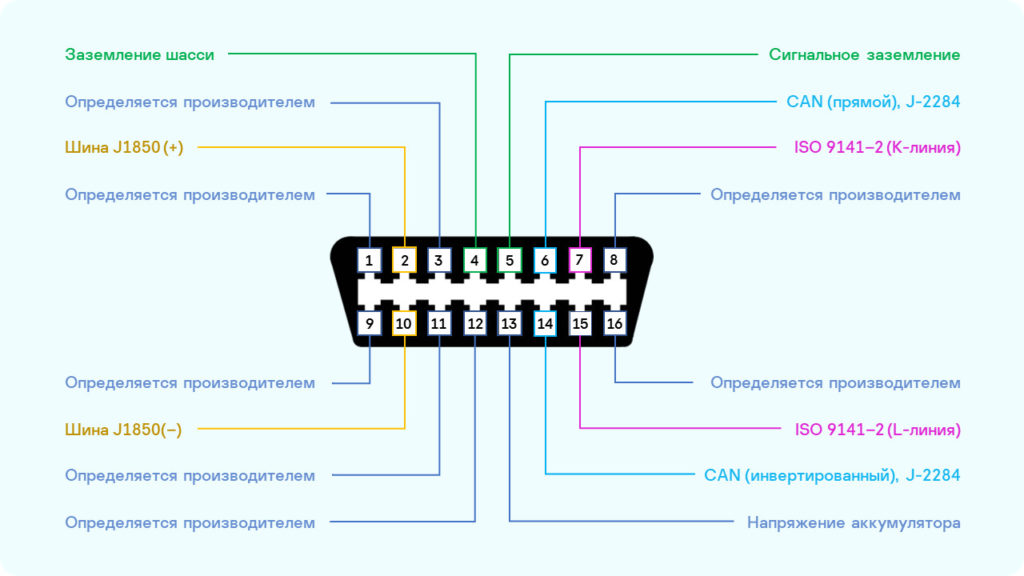

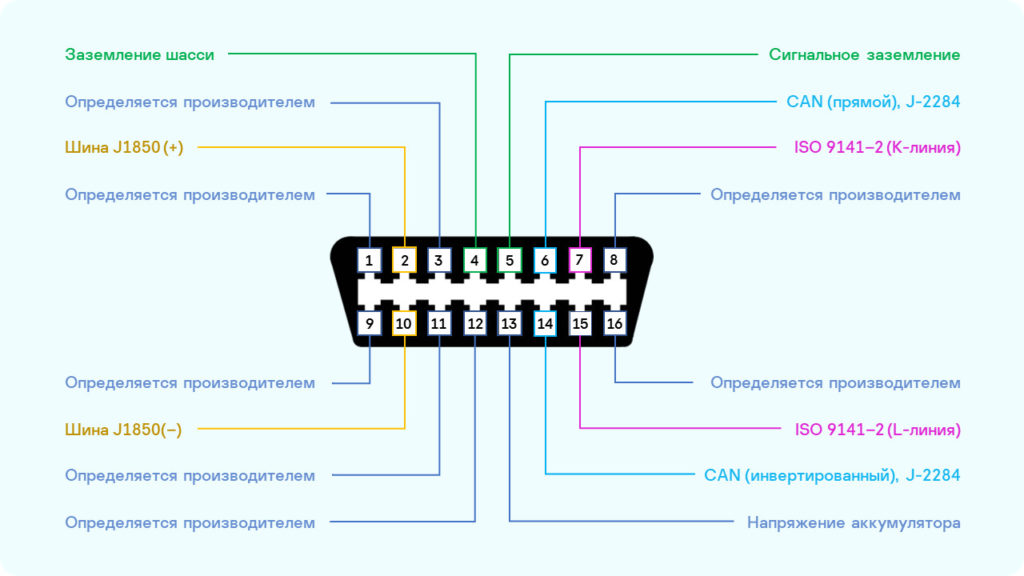

Со временем технологии шагнули вперед – от элементарных световых индикаторов и первых автономных средств диагностики с физическим подключением (OBD-I) до появления интерфейсов OBD-II (On-Board Diagnostics 2), внедренного в США в 1996 году и впоследствии принятого во многих странах. Через OBD-II можно считывать коды неисправностей, получать данные в реальном времени о работе двигателя, выхлопной системы и других компонентов, а также записывать калибровочные параметры или централизованно обновлять прошивки электронных блоков управления (ЭБУ).

Однако у такого подхода есть ограничение: для диагностики по OBD-II необходим физический доступ к разъему внутри автомобиля. В условиях, когда транспортное средство находится далеко от сервисного центра, это неудобно и замедляет процесс. Эту задачу решает облачная диагностика, позволяющая получать данные о подключенном транспортном средстве и выполнять проверку систем дистанционно, через телематические модули и облачные платформы.

Появление облачной диагностики не только сделало этот процесс удобнее и эффективнее, но и открыло новые бизнес-возможности для автопроизводителей (OEM) и сервисных компаний — от удаленных обновлений ПО и предиктивного технического обслуживания до интеграции с комплексными системами управления автопарками. Вот только несколько примеров преимуществ, которые дает удаленная диагностика транспортных средств:

Таким образом, развитие диагностики автомобилей от простых ручных методов до современных облачных технологий открывает новые горизонты как для автопроизводителей, так и для водителей транспортных средств.

Однако, наряду с очевидными преимуществами облачная диагностика открывает и возможности для злоумышленников. Когда доступ к функциям автомобиля можно получить через интернет, спектр потенциальных атак значительно расширяется. Киберпреступники могут дистанционно блокировать или разблокировать двери, запускать и останавливать двигатель, подключаться к встроенным камерам и микрофонам, а также проникать во внутренние системы управления.

Такие действия могут быть направлены на угон автомобиля, нанесение ущерба его владельцу, подрыв репутации автопроизводителя, обход платных функций или кражу персональных данных водителя. Кроме того, уязвимости в программном обеспечении автомобиля могут быть использованы для распространения вредоносного кода или проведения других видов кибератак.

Показательный случай произошел в 2021 году, когда специалисты по кибербезопасности Ральф-Филипп Вайнман (Kunnamon) и Бенедикт Шмотцле (Comsecuris) на конференции CanSecWest продемонстрировали, как с помощью дрона и Wi-Fi можно взломать автомобиль Tesla и получить почти полный контроль над его функциями. Уязвимость была найдена в компоненте ConnMan, управляющем сетевыми соединениями. Он используется не только в Tesla, но и во множестве других автомобилей. Исследователи применили известный пароль сервисной сети «Tesla Service», содержащийся в прошивке, и превратили дрон в поддельную точку доступа, к которой автомобиль подключался автоматически. Это позволило им эксплуатировать уязвимость удаленного выполнения кода (RCE) и выполнять произвольные команды – от открытия дверей и багажника до изменения настроек сидений и активации режима ускорения.

Хотя производитель устранил проблему, остается неизвестным, обновили ли все автопроизводители свои прошивки. Эксперты предупреждают: подобные атаки могут привести не только к краже или повреждению автомобиля, но и представляют прямую угрозу жизни и здоровью людей. Главная причина подобных уязвимостей – использование общедоступных компонентов без достаточной сегментации и защиты критичных систем.

Еще один пример демонстрирует, что уязвимости могут быть опасны не только с точки зрения безопасности, но и с точки зрения экономики автопроизводителей. В одном реальном случае владелец получил доступ к системам автомобиля и активировал более двух десятков скрытых функций – от матричных фар и динамических задних огней до отключения напоминания о ремне безопасности и улучшенной аудиосистемы. При этом он обошел платные пакеты, за которые производитель обычно взимает дополнительную плату. Были также обновлены карты навигации, прошивка коробки передач и намечены изменения в работе радара и ABS. Хотя действия выполнял сам владелец, при удаленном взломе такой сценарий может быть реализован злоумышленником, что приведет не только к прямым финансовым потерям для автопроизводителей за счет обхода монетизации встроенных функций, но и к потенциальному отключению систем безопасности.

Чтобы защитить диагностические интерфейсы, требуется не просто ограничить доступ, а выстроить полноценную архитектуру безопасности. Она должна учитывать, кто, когда, откуда и в каком контексте обращается к ЭБУ. То есть использовать не только аутентификацию, но и оценку текущего состояния автомобиля (в движении он или нет, кто его владелец, был ли недавно инцидент, как часто поступают запросы).

По сути, речь идет о внедрении интеллектуального шлюза, который управляет диагностическим трафиком – как это уже давно делают межсетевые экраны в интернете – и использует следующие механизмы безопасности, позволяющие обеспечить безопасность и предотвратить возможный ущерб:

Таким образом, комплексный подход к безопасности удаленной диагностики требует не просто контроля доступа, а интеграции интеллектуальных механизмов защиты, адаптирующихся к контексту и состоянию транспортного средства.

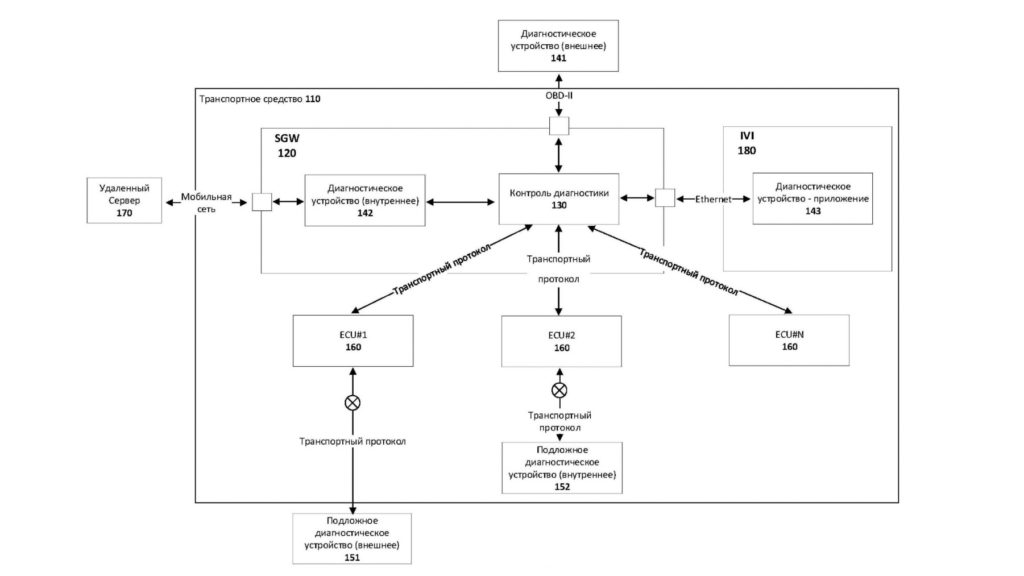

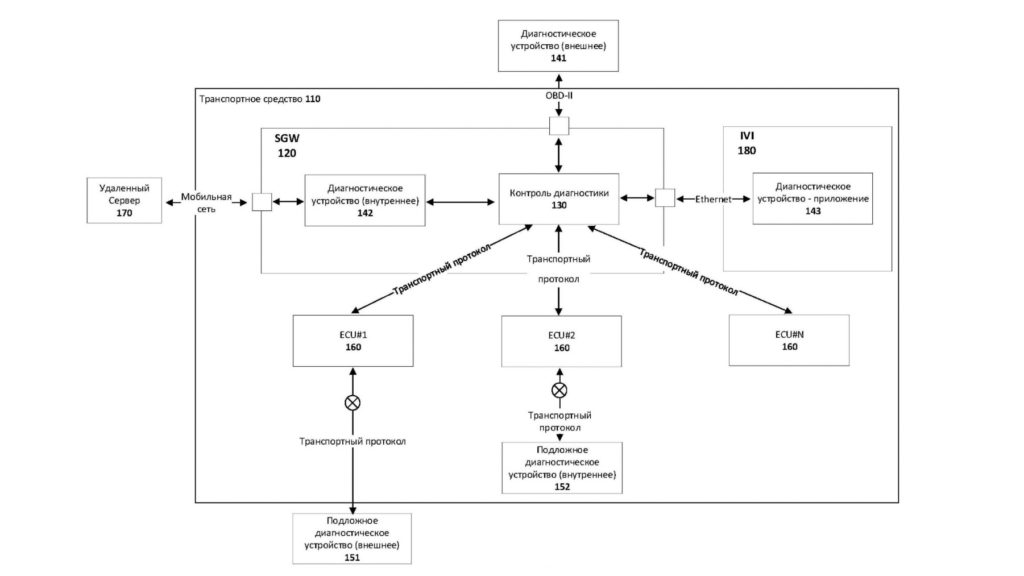

Подход, отвечающий современным вызовам в сфере защиты удаленной диагностики, реализован в решении Kaspersky Automotive Secure Gateway и запатентован «Лабораторией Касперского» как способ и система обмена данными с источниками диагностических запросов для транспортного средства.

В основе лежит концепция защищенной маршрутизации диагностических запросов с учетом заранее заданных правил. По сути, это аналог Web Application Firewall (WAF) для протокола UDS, адаптированный к особенностям киберфизических систем. Механизм позволяет настраивать политику безопасности и условия ее применения, которые OEM формирует самостоятельно в зависимости от своих бизнес-сценариев. Такая политика может включать:

Решение учитывает, что автомобиль – это не статичный сервер в дата-центре. Он перемещается, меняет владельцев, может находиться в зоне без связи. Поэтому разрешение на доступ к диагностике требует проверки целого набора параметров, а не просто проверки сертификата.

Шлюз безопасности Kaspersky Automotive Secure Gateway проверяет наличие разрешенных сессий, источник диагностических запросов, текущую локацию автомобиля, аномальное поведение при диагностике (например, слишком частые диагностические запросы, попытки диагностики после ДТП и пр.) и другие параметры, после чего блокирует диагностические запросы, если они выглядят подозрительными.

Так, например, запрос на удаленную диагностику может считаться аномальным, если автомобиль находится за пределами страны, где он эксплуатируется и обслуживается по гарантии. Такая ситуация может указывать на попытку несанкционированного доступа, например, со стороны злоумышленников, получивших физический доступ к автомобилю за границей (в ситуации угона). Или же это может быть признаком использования VPN с целью обойти ограничения на использование авто в той или иной стране.

Еще один пример – запрос на перепрограммирование блока управления двигателем приходит в момент, когда автомобиль движется на высокой скорости по автомагистрали. Это аномальная ситуация, так как подобные операции выполняются только в статичном состоянии и в контролируемой среде (например, на СТО).

В подобных случаях диагностический запрос вызывает подозрение – и блокируется шлюзом безопасности. А все действия дополнительно фиксируются для последующего анализа и расследования инцидентов.

Чтобы исключить возможность обхода правил — например, при прямом подключении к диагностируемому устройству (ЭБУ) – в решении используются уникальные диагностические ключи для каждого транспортного средства. Они генерируются шлюзом безопасности еще на производстве и хранятся в защищенном виде, что делает невозможным их тиражирование или использование в другом автомобиле.

Именно такой гибкий, контекстно-зависимый подход обеспечивает уникальность решения «Лаборатории Касперского» на фоне существующих аналогов. Удаленная диагностика — это технологический прорыв, но, как и любая мощная технология, она требует ответственного отношения. Защита обмена данными с ЭБУ – это не только сохранность информации, но и безопасность жизни. Решение «Лаборатории Касперского» доказывает, что надежная защита и удобство могут идти рука об руку, если архитектура системы изначально спроектирована с учетом требований безопасности.

Подключенные автомобили стали стандартом для большинства автопроизводителей (OEM), а возможности их связи с облачными сервисами постоянно расширяются. Изначально такие автомобили выходили в интернет только для воспроизведения медиаконтента. Со временем OEM заметили потенциал удаленного доступа для обслуживания, сбора данных с целью улучшения новых моделей, а также для монетизации через предоставление платных сервисов автовладельцам.

Первыми шагами в развитии удаленного доступа стали OTA-обновления, позволяющие дистанционно обновлять программное обеспечение без визита в сервисный центр, а также телематика – сбор и анализ данных о состоянии, местоположении и условиях эксплуатации автомобилей. Кроме того, автовладельцам доступно дистанционное управление базовыми функциями автомобиля – открывание и закрывание дверей, прогрев двигателя, управление фарами и другими системами.

Сегодня индустрия движется дальше – к полноценной удаленной диагностике, которая позволяет не только собирать данные, но и прогнозировать неисправности, выявлять аномалии во время эксплуатации транспортных средств и действовать проактивно.

Несмотря на то, что массовое внедрение удаленной диагностики пока затруднено из-за сложности программного обеспечения и высоких требований к безопасности (Safety), эта сфера активно развивается. Важно понимать, что с каждым новым шагом в развитии удаленного доступа появляются и новые угрозы безопасности.

Здесь мы подробнее рассмотрим вызовы безопасности, которые создает удаленная диагностика, и способы их преодоления OEM и их поставщиками.

С момента появления автомобилей диагностика их состояния и поиск неисправностей играли ключевую роль в обеспечении личной и дорожной безопасности. Первые методы были полностью ручными: механики полагались на собственный опыт и простейшие признаки поломок. Например, опытный мастер мог, услышав свист, гул или стук, сразу понять, в чем проблема: проскальзывает ремень навесного оборудования, изношен подшипник, прогорел резонатор или требуют регулировки клапаны.

Со временем технологии шагнули вперед – от элементарных световых индикаторов и первых автономных средств диагностики с физическим подключением (OBD-I) до появления интерфейсов OBD-II (On-Board Diagnostics 2), внедренного в США в 1996 году и впоследствии принятого во многих странах. Через OBD-II можно считывать коды неисправностей, получать данные в реальном времени о работе двигателя, выхлопной системы и других компонентов, а также записывать калибровочные параметры или централизованно обновлять прошивки электронных блоков управления (ЭБУ).

Однако у такого подхода есть ограничение: для диагностики по OBD-II необходим физический доступ к разъему внутри автомобиля. В условиях, когда транспортное средство находится далеко от сервисного центра, это неудобно и замедляет процесс. Эту задачу решает облачная диагностика, позволяющая получать данные о подключенном транспортном средстве и выполнять проверку систем дистанционно, через телематические модули и облачные платформы.

Появление облачной диагностики не только сделало этот процесс удобнее и эффективнее, но и открыло новые бизнес-возможности для автопроизводителей (OEM) и сервисных компаний — от удаленных обновлений ПО и предиктивного технического обслуживания до интеграции с комплексными системами управления автопарками. Вот только несколько примеров преимуществ, которые дает удаленная диагностика транспортных средств:

Таким образом, развитие диагностики автомобилей от простых ручных методов до современных облачных технологий открывает новые горизонты как для автопроизводителей, так и для водителей транспортных средств.

Однако, наряду с очевидными преимуществами облачная диагностика открывает и возможности для злоумышленников. Когда доступ к функциям автомобиля можно получить через интернет, спектр потенциальных атак значительно расширяется. Киберпреступники могут дистанционно блокировать или разблокировать двери, запускать и останавливать двигатель, подключаться к встроенным камерам и микрофонам, а также проникать во внутренние системы управления.

Такие действия могут быть направлены на угон автомобиля, нанесение ущерба его владельцу, подрыв репутации автопроизводителя, обход платных функций или кражу персональных данных водителя. Кроме того, уязвимости в программном обеспечении автомобиля могут быть использованы для распространения вредоносного кода или проведения других видов кибератак.

Показательный случай произошел в 2021 году, когда специалисты по кибербезопасности Ральф-Филипп Вайнман (Kunnamon) и Бенедикт Шмотцле (Comsecuris) на конференции CanSecWest продемонстрировали, как с помощью дрона и Wi-Fi можно взломать автомобиль Tesla и получить почти полный контроль над его функциями. Уязвимость была найдена в компоненте ConnMan, управляющем сетевыми соединениями. Он используется не только в Tesla, но и во множестве других автомобилей. Исследователи применили известный пароль сервисной сети «Tesla Service», содержащийся в прошивке, и превратили дрон в поддельную точку доступа, к которой автомобиль подключался автоматически. Это позволило им эксплуатировать уязвимость удаленного выполнения кода (RCE) и выполнять произвольные команды – от открытия дверей и багажника до изменения настроек сидений и активации режима ускорения.

Хотя производитель устранил проблему, остается неизвестным, обновили ли все автопроизводители свои прошивки. Эксперты предупреждают: подобные атаки могут привести не только к краже или повреждению автомобиля, но и представляют прямую угрозу жизни и здоровью людей. Главная причина подобных уязвимостей – использование общедоступных компонентов без достаточной сегментации и защиты критичных систем.

Еще один пример демонстрирует, что уязвимости могут быть опасны не только с точки зрения безопасности, но и с точки зрения экономики автопроизводителей. В одном реальном случае владелец получил доступ к системам автомобиля и активировал более двух десятков скрытых функций – от матричных фар и динамических задних огней до отключения напоминания о ремне безопасности и улучшенной аудиосистемы. При этом он обошел платные пакеты, за которые производитель обычно взимает дополнительную плату. Были также обновлены карты навигации, прошивка коробки передач и намечены изменения в работе радара и ABS. Хотя действия выполнял сам владелец, при удаленном взломе такой сценарий может быть реализован злоумышленником, что приведет не только к прямым финансовым потерям для автопроизводителей за счет обхода монетизации встроенных функций, но и к потенциальному отключению систем безопасности.

Чтобы защитить диагностические интерфейсы, требуется не просто ограничить доступ, а выстроить полноценную архитектуру безопасности. Она должна учитывать, кто, когда, откуда и в каком контексте обращается к ЭБУ. То есть использовать не только аутентификацию, но и оценку текущего состояния автомобиля (в движении он или нет, кто его владелец, был ли недавно инцидент, как часто поступают запросы).

По сути, речь идет о внедрении интеллектуального шлюза, который управляет диагностическим трафиком – как это уже давно делают межсетевые экраны в интернете – и использует следующие механизмы безопасности, позволяющие обеспечить безопасность и предотвратить возможный ущерб:

Таким образом, комплексный подход к безопасности удаленной диагностики требует не просто контроля доступа, а интеграции интеллектуальных механизмов защиты, адаптирующихся к контексту и состоянию транспортного средства.

Подход, отвечающий современным вызовам в сфере защиты удаленной диагностики, реализован в решении Kaspersky Automotive Secure Gateway и запатентован «Лабораторией Касперского» как способ и система обмена данными с источниками диагностических запросов для транспортного средства.

В основе лежит концепция защищенной маршрутизации диагностических запросов с учетом заранее заданных правил. По сути, это аналог Web Application Firewall (WAF) для протокола UDS, адаптированный к особенностям киберфизических систем. Механизм позволяет настраивать политику безопасности и условия ее применения, которые OEM формирует самостоятельно в зависимости от своих бизнес-сценариев. Такая политика может включать:

Решение учитывает, что автомобиль – это не статичный сервер в дата-центре. Он перемещается, меняет владельцев, может находиться в зоне без связи. Поэтому разрешение на доступ к диагностике требует проверки целого набора параметров, а не просто проверки сертификата.

Шлюз безопасности Kaspersky Automotive Secure Gateway проверяет наличие разрешенных сессий, источник диагностических запросов, текущую локацию автомобиля, аномальное поведение при диагностике (например, слишком частые диагностические запросы, попытки диагностики после ДТП и пр.) и другие параметры, после чего блокирует диагностические запросы, если они выглядят подозрительными.

Так, например, запрос на удаленную диагностику может считаться аномальным, если автомобиль находится за пределами страны, где он эксплуатируется и обслуживается по гарантии. Такая ситуация может указывать на попытку несанкционированного доступа, например, со стороны злоумышленников, получивших физический доступ к автомобилю за границей (в ситуации угона). Или же это может быть признаком использования VPN с целью обойти ограничения на использование авто в той или иной стране.

Еще один пример – запрос на перепрограммирование блока управления двигателем приходит в момент, когда автомобиль движется на высокой скорости по автомагистрали. Это аномальная ситуация, так как подобные операции выполняются только в статичном состоянии и в контролируемой среде (например, на СТО).

В подобных случаях диагностический запрос вызывает подозрение – и блокируется шлюзом безопасности. А все действия дополнительно фиксируются для последующего анализа и расследования инцидентов.

Чтобы исключить возможность обхода правил — например, при прямом подключении к диагностируемому устройству (ЭБУ) – в решении используются уникальные диагностические ключи для каждого транспортного средства. Они генерируются шлюзом безопасности еще на производстве и хранятся в защищенном виде, что делает невозможным их тиражирование или использование в другом автомобиле.

Именно такой гибкий, контекстно-зависимый подход обеспечивает уникальность решения «Лаборатории Касперского» на фоне существующих аналогов. Удаленная диагностика — это технологический прорыв, но, как и любая мощная технология, она требует ответственного отношения. Защита обмена данными с ЭБУ – это не только сохранность информации, но и безопасность жизни. Решение «Лаборатории Касперского» доказывает, что надежная защита и удобство могут идти рука об руку, если архитектура системы изначально спроектирована с учетом требований безопасности.

Подпишитесь на наши сообщества и получите ссылку на дистрибутив в чате