Проект является одним из призеров хакатона в МАИ в 2022 г.

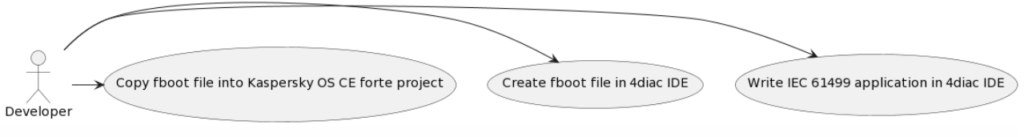

Типовые операции для формирования fboot-файла из проекта 4diac и загрузки его в forte:

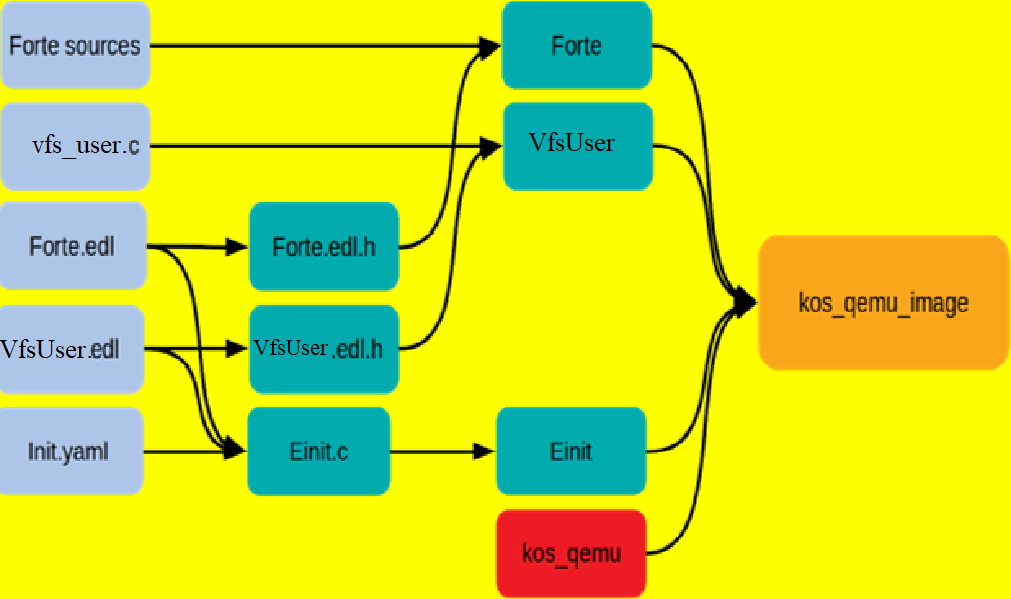

Структура программного решения на KasperskyOS для запуска forte:

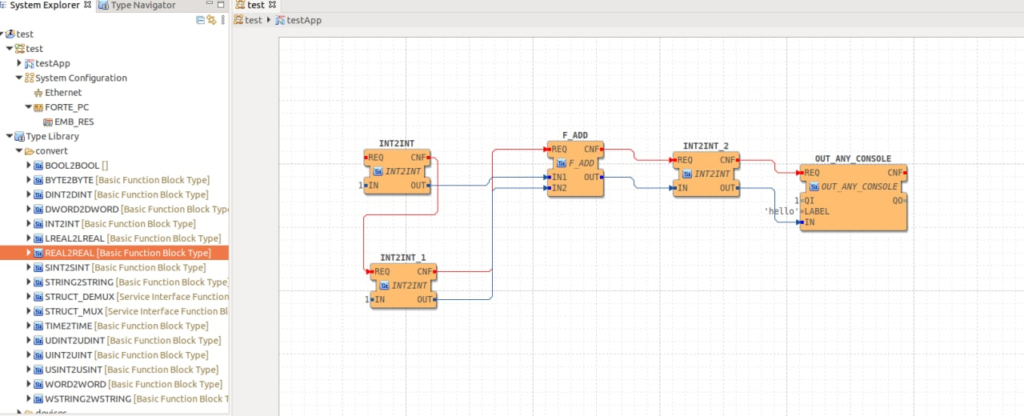

Тестовое приложение Hello в среде Eclipse 4diac forte находится в репозитории https://github.com/alekseym/forte_app_examples. Приложение cкладывает два числа (1 + 1), выдает на экран сообщение “Hello” и результат сложения. Приложение расположено в каталоге hello. В данном каталоге находится файл проекта hello.sys. Библиотека функциональных блоков находится в каталоге Type Library.

Для проверки работоспособности проекта hello необходимо сделать следующие действия.

1. Установить IDE Eclipse 4diac (среду разработки можно скачать на странице проекта https://www.eclipse.org/4diac/en_dow.php).

2. Извлечь исходный код проекта примера для 4diac https://github.com/alekseym/forte_app_examples.git.

3. Запустить среду разработки Eclipse 4diac.

4. Открыть существующий проект hello в IDE при помощи команды File/Open project from file system (из папки forte_app_examples/hello). Пример того, как выглядит приложение hello в IDE показан ниже.

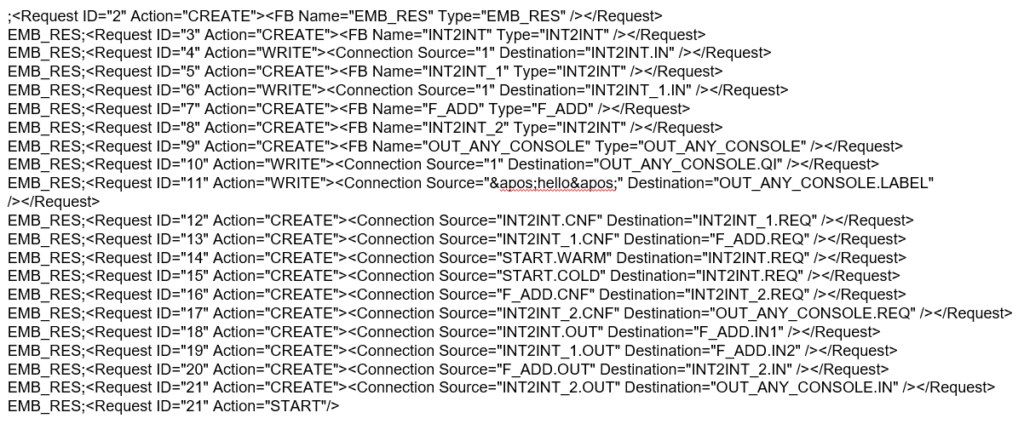

5. Экспортировать fboot-файл для проекта hello. Для этого выбрать в дереве проекта system-configuration/FORTE_PC и в меню, которое появляется при нажатии на правую клавишу мыши, выбрать Create FORTE boot-files… . Отметим, что 4diac IDE создает fboot-файл с другим именем и необходимо переименовать его в forte.bootfile. Пример содержимого файла:

6. Извлечь исходный код для программного решения на KasperskyOS для запуска forte под KasperskyOS (git clone https://github.com/alekseym/forte_on_kos.git)

cd forte_on_kos

git checkout fboot_supported

git submodule update --init --recursive

7. Скопировать forte.bootfile в каталог forte_on_kos/resources/files/ (аналогичный файл там уже есть)

8. Собрать приложение для Kaspersky OS CE и запустить его в QEMU

./cross-build.sh

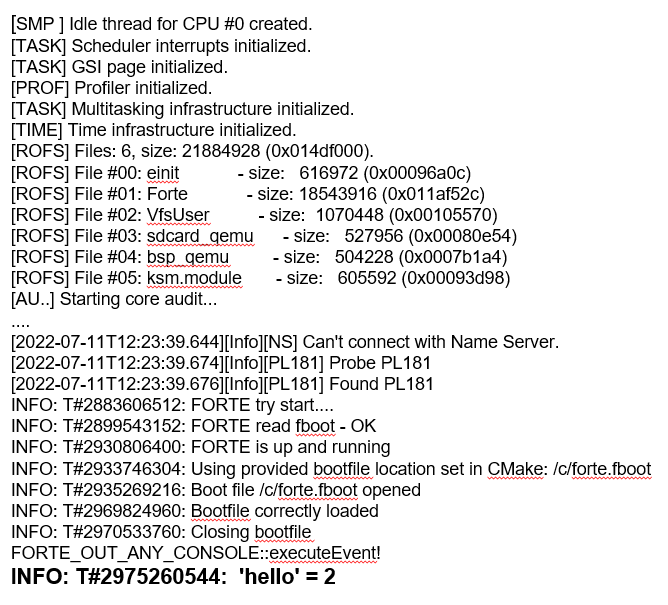

9. В результате запуска проекта на экран должно быть выдано сообщение ’Hello’=2:

10. Видео загрузки проекта: https://cloud.mail.ru/public/axZw/usB4Fyodt

Подпишитесь на наши сообщества и получите ссылку на дистрибутив в чате