Современные подключенные автомобили представляют собой сложные системы, управляемые во многом программным обеспечением (ПО). Каждая функция автомобиля — от управления двигателем до мультимедийной системы — зависит от корректно работающего ПО. Это делает его неотъемлемой частью современных транспортных средств (ТС), а также предъявляет к ПО высокие требования информационной безопасности.

Процесс обновлений ПО для транспорта развивался параллельно с усложнением и цифровизацией автомобилей. С появлением подключённых и интеллектуальных систем потребность в регулярных, быстрых и дистанционных обновлениях выросла многократно. Сегодня обновление ПО — это не просто техническая необходимость, а критически важный процесс, обеспечивающий исправление ошибок, улучшение функционала и защиту от новых угроз.

Обеспечение безопасности обновлений играет очень важную роль, поскольку именно через этот канал злоумышленники могут проникнуть в систему, получить контроль над функциями автомобиля или помешать нормальной работе. Нарушения в процессе обновления могут приводить к сбоям в важных системах, что напрямую угрожает безопасности водителя и пассажиров. К тому же, в ситуациях с массовыми уязвимостями или целенаправленными атаками, своевременное и защищённое обновление ПО становится единственным способом предотвратить серьёзные инциденты.

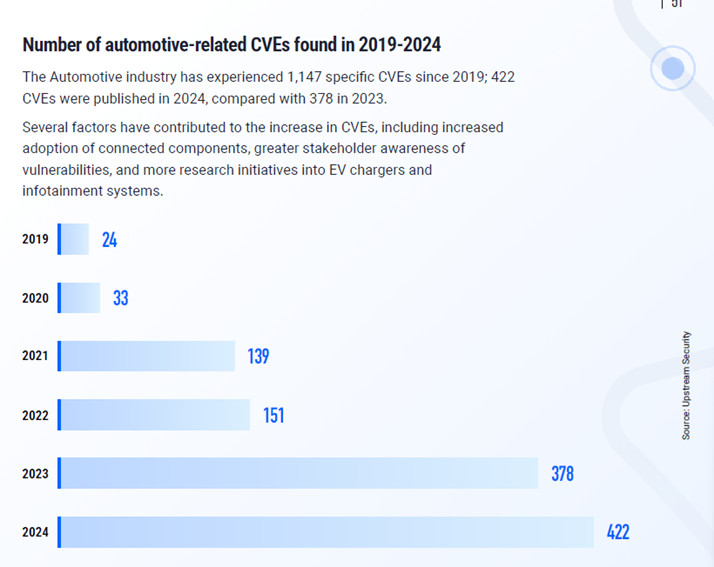

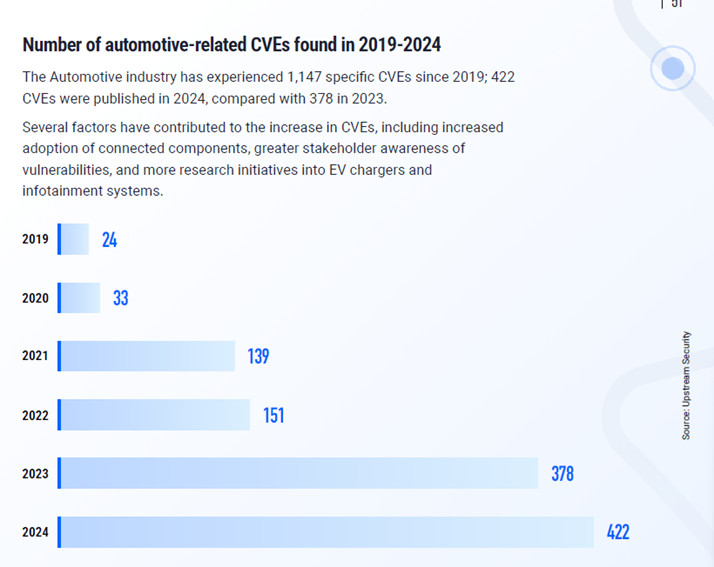

Так как количество обнаруживаемых уязвимостей в ПО автомобилей и средний уровень их критичности постоянно растут, исследователи наблюдают как увеличение числа атак, так и рост наносимого ими ущерба.

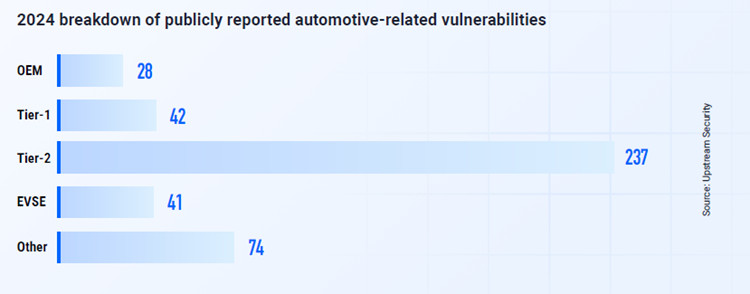

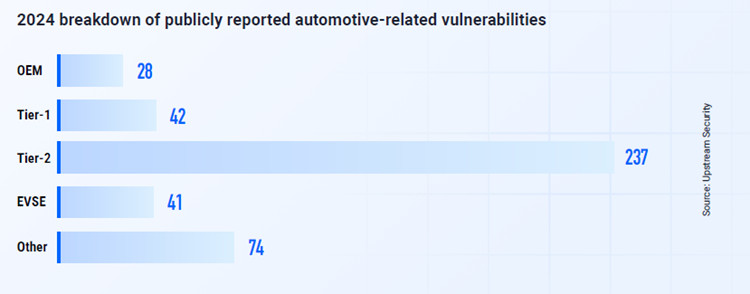

Также статистика показывает, что большая часть проблем безопасности кроется на уровне поставщиков второго уровня (Tier 2), к которому относятся, в частности, поставщики программного обеспечения и которому до недавнего времени автопроизводители не уделяли должного внимания по сравнению с поставщиками первого уровня (Tier 1).

В этих условиях необходимы механизмы безопасности, которые позволяют быстро реагировать на угрозы, снижать риски и обеспечивать должный уровень защиты транспортных средств.

Ключевым инструментом устранения уязвимостей в ПО остается регулярное и своевременное обновление, что позволяет обеспечить безопасность и надежность работы системы, а также может помочь снизить риски, связанные с угрозами для аппаратных платформ, где устранение уязвимостей является затруднительным.

Например, Intel выпустила обновления микрокода для процессоров, а производители ОС, включая Microsoft, предоставили соответствующие патчи безопасности, которые устанавливаются с помощью системы обновлений для исправления уязвимостей Meltdown и Spectre, обнаруженных в процессорах Intel в 2018 году. Эксплуатация этих уязвимостей могла позволить злоумышленникам получить несанкционированный доступ к памяти и конфиденциальным данным приложений, что представляет собой серьезную угрозу безопасности. Такие уязвимости не могут быть оперативно устранены на аппаратном уровне, а учитывая количество подобных процессоров по всему миру, это еще и колоссальные расходы производителя на их замену. К счастью, использование процесса обновления позволило доставить исправление уязвимости потребителям в короткие сроки и оптимизировать расходы производителя.

Ключевые практики обеспечения безопасной разработки программного обеспечения (включая обновления) для транспортных средств описаны в международных стандартах и требованиях:

В частности, стандарт ISO/SAE 21434:2021 предусматривает соглашение между участниками цепочки поставок — Cybersecurity Interface Agreement (CIA), которое устанавливает чёткие требования к обеспечению кибербезопасности. В этом соглашении прописываются процедуры и меры контроля, направленные на выполнение требований информационной безопасности всеми сторонами. CIA гарантирует учёт аспектов кибербезопасности на всех этапах жизненного цикла транспортного средства — от проектирования до вывода из эксплуатации.

А требования Правил № 156 ООН указывают, что критичные обновления должны доставляться в минимальные сроки. Часть автопроизводителей уже берет эти требования на вооружение и указывает в своих регламентах, что флот должен обновляться менее чем за 30 дней в случаях обнаружения уязвимостей.

Однако пока не все поставщики ПО готовы исправлять обнаруженные в их продуктах уязвимости, что создает непредсказуемые риски безопасности для автопроизводителей и эксплуатантов транспортных средств.

Поэтому при выборе поставщика ПО автопроизводителю важно убедиться, что он обладает необходимыми компетенциями и формализованными бизнес-процессами для выполнения требований Cybersecurity Interface Agreement (CIA) в соответствии с моделью и требованиями стандарта ISO/SAE 21434:2021. В частности, следует проверить, прошёл ли поставщик аудит или сертификацию соответствия по ISO/SAE 21434 или применяет в своей работе методологию TARA (Threat Analysis and Risk Assessment) — системный анализ угроз и оценку рисков в области автомобильной кибербезопасности.

Отметим, что в «Лаборатории Касперского» процессу безопасной разработки ПО уделяется особое внимание. В частности, используемый в компании цикл разработки программного обеспечения (Software Development Lifecycle, SDLC) реализует требования CIA начиная от проектирования системы и выявления потенциальных угроз и мер реагирования на них до мониторинга уязвимостей используемого стороннего кода и своевременного выпуска обновлений для продуктов.

Обновить ПО автомобиля можно, подключив диагностический инструмент к порту автомобиля через разъем OBD-II (On-Board Diagnostics), однако этот метод требует физического доступа к автомобилю, то есть не позволяет вендору ПО или автопроизводителю оперативно доставить критичные обновления большому количеству машин, находящихся в разных местах.

Ограничения этого подхода, а также стремительное развитие беспроводных технологий, стимулировали переход к более современному способу — обновлениям Over-the-Air (OTA), или «по воздуху». Данные доставляются удалённо через интернет, независимо от местонахождения автомобиля, что открывает новые возможности для всех участников рынка.

Такой подход:

Повышает лояльность клиентов, обеспечивая исправление проблем и обновление функционала без лишних неудобств и затрат времени. Однако вместе с очевидными преимуществами OTA-обновления приносят и новые вызовы для информационной безопасности. Удалённое обновление расширяет поверхность атаки, создавая дополнительные риски для эксплуатации и безопасности автомобиля. Поэтому глубокое понимание этих угроз становится критически важно для разработки эффективных мер защиты, которые обеспечат надёжность и безопасность транспортных средств.

Ключевым элементом инфраструктуры OTA-обновлений выступает сервер обновлений, к которому автомобиль подключается по беспроводным каналам связи, таким как LTE или Wi-Fi. В результате автомобиль перестаёт быть автономным устройством и превращается в «подключённый» объект с постоянным взаимодействием с внешними системами. Если раньше для совершения атаки требовался физический доступ к автомобилю, что существенно ограничивало масштаб и целесообразность атак, то теперь ситуация кардинально изменилась. Успешное проникновение в один автомобиль через удалённое обновление часто даёт возможность провести массовые атаки на множество автомобилей с минимальными дополнительными затратами для злоумышленника.

Уязвимости в процессе OTA позволяют злоумышленникам загрузить и установить стороннее ПО, получив полный или частичный контроль над функциями автомобиля. Это может привести к широкому спектру проблем — от нарушения работы мультимедийной системы, климат-контроля и электроприводов замков дверей до критических сбоев в работе двигателя, тормозной системы или рулевого управления. В худших сценариях подобные атаки способны вызвать аварийные ситуации, угрожающие жизни и здоровью водителя, пассажиров и окружающих, а также привести к значительным материальным потерям.

Помимо этого, современные автомобили аккумулируют большое количество персональных данных: геолокацию транспортного средства, особенности стиля вождения, информацию из адресной книги подключаемого смартфона, а также могут вести аудио- и видеозапись в салоне автомобиля. Эти данные представляют большую ценность для злоумышленников, которые могут использовать их для слежки, шантажа или организации целевых фишинговых атак. Дополнительно злоумышленники могут задействовать вычислительные ресурсы автомобиля для проведения распределённых атак типа DDoS, что повлечёт за собой не только быстрый разряд аккумулятора без ведома пользователя, но и потенциальную уголовную ответственность для владельца.

Приведем лишь несколько примеров, которые показывают, что OTA-обновления, хоть и удобны, при слабой защите несут серьёзные риски для владельцев и эксплуатантов.

Риски безопасности из-за уязвимости в контроле подлинности и целостности OTA. В этом кейсе исследователь расшифровал легитимное Android OTA-обновление для автомобильной мультимедийной системы, потому что ключи шифрования были жёстко закодированы в приложении без должной защиты. Из-за этого злоумышленник может получить доступ к исходному коду и вмешиваться в работу как мультимедийных, так и критичных модулей автомобиля. Это ставит под угрозу безопасность, конфиденциальность и управление машиной, а также дает возможность реализовать атаку на целый парк автомобилей.

Угрозы внедрения вредоносного кода через уязвимости OTA-обновлений. Исследователи провели аудит безопасности OTA-обновлений для автомобилей и выявили уязвимости во фреймворке Uptane, который является на сегодня стандартом для OTA-обновлений. Проблемы возникли из-за недостаточной защиты каналов передачи и отсутствия комплексных механизмов безопасности. Такие уязвимости позволяют злоумышленникам либо препятствовать установке новых обновлений через DoS-атаки, либо заставлять автомобиль устанавливать неправильные или вредоносные обновления.

Взлом Tesla через уязвимость в Bluetooth-ключе. Исследователь показал, как через уязвимость в протоколе обмена данными между брелоком и бортовым компьютером Tesla Model X можно перепрошить ключ по Bluetooth без проверки подлинности обновления, используя VIN-номер и специальное устройство. Эта уязвимость связана с некорректной реализацией схемы аутентификации и недостаточной проверки на этапе обновления прошивки ключа и позволяет установить вредоносную прошивку, получить секретный ключ и открыть автомобиль (хотя для угона все же требовался физический доступ к CAN-шине). Благодаря возможности OTA-обновлений Tesla быстро устранила уязвимость, доставив патч по воздуху без необходимости визита в сервис.

Уязвимость в OTA-обновлениях Tesla Cybertruck. Исследователи выявили критическую уязвимость в системе OTA-обновлений Tesla Cybertruck, заключающуюся в ошибках обработки прошивок и слабой проверке цифровых подписей. В результате владельцы рискуют столкнуться с компрометацией ключевых управления, утечкой конфиденциальных данных и возможным удалённым контролем над автомобилем. Данный случай интересен тем, что производитель смог в короткий срок (в течении 10 дней с момента получения информации об уязвимости) выпустить исправление и установить его, используя возможности OTA-обновлений. Все эти примеры показывают, что OTA-обновления, хоть и удобны, несут серьёзные риски для владельцев и эксплуатантов и требуют продуманной и надёжной защиты на всех уровнях, чтобы предотвратить подобные угрозы информационной безопасности.

Из-за недостаточного контроля процесса обновления автопарка автопроизводители несут не только репутационные риски, но и реальные финансовые убытки, связанные с несколькими важными аспектами.

Недополучение прибыли из-за неправомерного использования платных опций автомобиля. Часто оказывается, что функции и сервисы, за которые клиенты платят дополнительно, активируются без соответствующей оплаты или контроля. Это ведёт к финансовым потерям, снижению лояльности клиентов и сложностям в учёте доходов, а также может осложнить последующие обновления и поддержку.

проведением отзывных компаний на десятки тысяч автомобилей с целью проведения обновления в авторизованном сервисном центре;

Проведение отзывных кампаний на десятки тысяч автомобилей с целью обновления в авторизованных сервисных центрах. Массовый отзыв автомобилей требует значительных затрат на логистику, организацию сервисного обслуживания и компенсации владельцам. Кроме того, это создаёт заметные простои для клиентов и наносит урон имиджу бренда.

Например, в 2023 году в США и Европе было отозвано более 3 миллионов автомобилей для устранения выявленных проблем программного обеспечения. Производители потратили на обслуживание таких отзывных компаний около 900 миллионов долларов.

Стоит отметить, что в ряде случаев масштабные отзывные кампании были вызваны не физическими дефектами, а исключительно программными ошибками, устранение которых с помощью OTA-обновлений позволило бы существенно сократить расходы и минимизировать неудобства для пользователей.

Штрафы и судебные издержки за несоблюдение требований регулирующих органов. Регуляторы в разных странах всё жёстче контролируют процессы обеспечения безопасности и качества программного обеспечения автомобилей. Несоблюдение законодательных норм и стандартов может приводить не только к финансовым санкциям, но и к судебным тяжбам, что усугубляет репутационные потери автопроизводителя.

Использование OTA-обновлений могло бы помочь автопроизводителям не только значительно снизить расходы, но и повысить общую удовлетворённость клиентов, сокращая время простоя автомобиля и улучшая имидж бренда как технологичного и ориентированного на безопасность. При этом своевременное, гарантированное и защищённое обновление ПО становится ключевым элементом стратегии управления рисками и повышением конкурентоспособности в современном автомобильном бизнесе.

В условиях растущего интереса к транспортным средствам со стороны киберпреступников обеспечение защиты систем обновления от атак приобретает критическую важность. Эффективный процесс обновления требует комплексного подхода, который учитывает множество технических и организационных нюансов, а также опирается на проверенные лучшие практики и междисциплинарную экспертизу.

Наша компания провела всесторонний анализ существующих методов защиты OTA-обновлений и запатентованных технологий, применяемых ведущими игроками отрасли. Исходя из опыта отрасли и в соответствии с актуальными нормативно-правовыми требованиями, мы разработали собственное комплексное решение, направленное на обеспечение безопасности процесса обновления программного обеспечения транспортных средств.

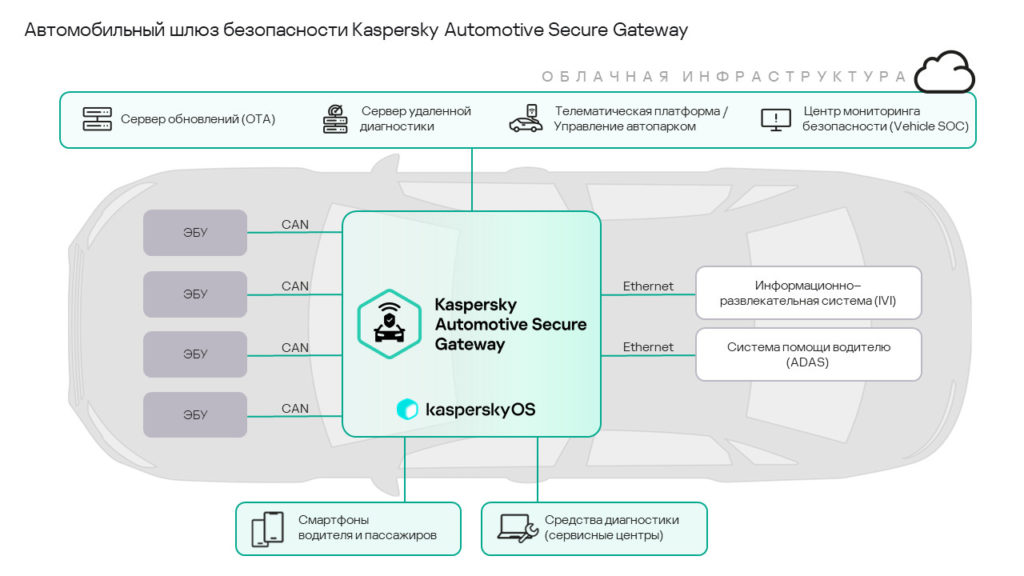

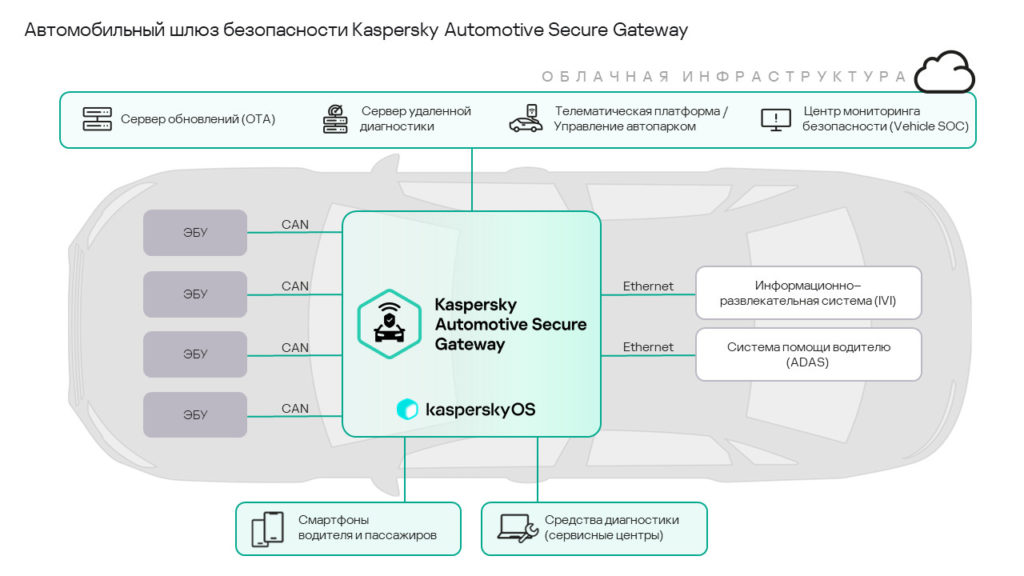

Kaspersky Automotive Secure Gateway, шлюз безопасности для транспортных средств, использует следующие методы для обеспечения безопасности OTA-обновлений:

Политика нулевого доверия — это стратегия безопасности, которая предполагает, что никто и ничто не могут быть доверенным по умолчанию. Следуя принципу нулевого доверия сервис обновления должен убедиться в аутентичности сервера обновлений.

Целостность конфигурации. Необходимо обеспечить аутентичность и целостность конфигурации обновления (адреса серверов обновления, их публичные сертификаты, и т.п.), актуальность списка отзыва сертификатов (CRL), аутентичность прочей информации, используемой в процессе обновления.

Безопасность каналов связи. Все передаваемые в процессе обновления данные должны передаваться по защищенным каналам связи, исключающим модификацию данных при передаче (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В1 — Смягчение последствий угроз, которые связаны с «Каналами передачи данных транспортных средств»).

Проверка пакетов обновлений. Перед установкой обновлений они должны пройти проверку целостности и аутентичности с использованием криптографически стойких алгоритмов (соответствует требованиям Правил № 156 ООН, раздел 7 — Общие технические требования, п.7.2.1.1 о защите подлинности и целостности обновленных версий ПО, Правил № 155 ООН, Приложение 5, часть В, таблица В2 — Меры по смягчению последствий угроз, которые связаны с «Процессом обновления»).

Согласованность обновлений. В процессе компании обновления может потребоваться обновление программного обеспечения нескольких блоков автомобиля. Необходимо обеспечить их согласованное обновление, управление версионированием и зависимостями для исключения конфликтов.

Механизмы восстановления. Необходимо предусмотреть механизмы восстановления для случаев неуспешного завершения процесса обновления (соответствует требованиям Правил № 156 ООН, раздел 7 — Общие технические требования, п.7.2.2.1.1 о мерах в случае сбоя процесса обновлений).

Мониторинг процесса обновления. Все действия по установке обновлений должны быть запротоколированы и отправлены в SIEM-систему (система управления информационной безопасностью и событиями безопасности) для выявления потенциальных угроз (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В3 — Меры по смягчению последствий угроз, которые связаны с «Непреднамеренными действиями человека, способствующими кибератаке»).

Контроль доступа. Возможность скачивания и установки обновлений должна быть только у ограниченного набора доверенных компонентов системы, чтобы избежать установки обновлений скомпрометированными компонентами (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В3 — Меры по смягчению последствий угроз, которые связаны с «Непреднамеренными действиями человека, способствующими кибератаке»).

Применение политик безопасности. Для усиления контроля над процессом обновления могут применяться политики безопасности, описывающие дополнительные ограничения. Например, проверка на наличие у пользователя активной лицензии и тарифного плана для получения отдельных обновлений, проверка соответствия производителя устройства и поставщика обновления (Правил № 156 ООН, раздел 7 — Общие технические требования, пп. 7.2.2.1.2, 7.2.2.1.3, 7.2.2.3, 7.2.2.5).

Мониторинг уязвимостей (из методики SDLC). Практически в любом программном обеспечении используются сторонние зависимости. Необходимо на постоянной основе отслеживать выявление уязвимостей в используемом стороннем коде, способных привести к компрометации программного обеспечения, своевременно их устранять и производить оперативное обновление конечных устройств.

Таким образом, при разработке своего решения для защиты подключенных транспортных средств «Лаборатория Касперского» применила комплексный подход для защиты процесса обновлений ПО автомобилей, который учитывает актуальные международные нормативные требования, лучшие практики отрасли, а также свой многолетний опыт и экспертизу по созданию лидирующих решений для защиты от киберугроз на основе строгих требований к безопасному процессу разработки. Шлюз безопасности Kaspersky Automotive Secure Gateway позволяет значительно сократить риски безопасности при обновлениях ПО подключенных транспортных средств.

Современные подключенные автомобили представляют собой сложные системы, управляемые во многом программным обеспечением (ПО). Каждая функция автомобиля — от управления двигателем до мультимедийной системы — зависит от корректно работающего ПО. Это делает его неотъемлемой частью современных транспортных средств (ТС), а также предъявляет к ПО высокие требования информационной безопасности.

Процесс обновлений ПО для транспорта развивался параллельно с усложнением и цифровизацией автомобилей. С появлением подключённых и интеллектуальных систем потребность в регулярных, быстрых и дистанционных обновлениях выросла многократно. Сегодня обновление ПО — это не просто техническая необходимость, а критически важный процесс, обеспечивающий исправление ошибок, улучшение функционала и защиту от новых угроз.

Обеспечение безопасности обновлений играет очень важную роль, поскольку именно через этот канал злоумышленники могут проникнуть в систему, получить контроль над функциями автомобиля или помешать нормальной работе. Нарушения в процессе обновления могут приводить к сбоям в важных системах, что напрямую угрожает безопасности водителя и пассажиров. К тому же, в ситуациях с массовыми уязвимостями или целенаправленными атаками, своевременное и защищённое обновление ПО становится единственным способом предотвратить серьёзные инциденты.

Так как количество обнаруживаемых уязвимостей в ПО автомобилей и средний уровень их критичности постоянно растут, исследователи наблюдают как увеличение числа атак, так и рост наносимого ими ущерба.

Также статистика показывает, что большая часть проблем безопасности кроется на уровне поставщиков второго уровня (Tier 2), к которому относятся, в частности, поставщики программного обеспечения и которому до недавнего времени автопроизводители не уделяли должного внимания по сравнению с поставщиками первого уровня (Tier 1).

В этих условиях необходимы механизмы безопасности, которые позволяют быстро реагировать на угрозы, снижать риски и обеспечивать должный уровень защиты транспортных средств.

Ключевым инструментом устранения уязвимостей в ПО остается регулярное и своевременное обновление, что позволяет обеспечить безопасность и надежность работы системы, а также может помочь снизить риски, связанные с угрозами для аппаратных платформ, где устранение уязвимостей является затруднительным.

Например, Intel выпустила обновления микрокода для процессоров, а производители ОС, включая Microsoft, предоставили соответствующие патчи безопасности, которые устанавливаются с помощью системы обновлений для исправления уязвимостей Meltdown и Spectre, обнаруженных в процессорах Intel в 2018 году. Эксплуатация этих уязвимостей могла позволить злоумышленникам получить несанкционированный доступ к памяти и конфиденциальным данным приложений, что представляет собой серьезную угрозу безопасности. Такие уязвимости не могут быть оперативно устранены на аппаратном уровне, а учитывая количество подобных процессоров по всему миру, это еще и колоссальные расходы производителя на их замену. К счастью, использование процесса обновления позволило доставить исправление уязвимости потребителям в короткие сроки и оптимизировать расходы производителя.

Ключевые практики обеспечения безопасной разработки программного обеспечения (включая обновления) для транспортных средств описаны в международных стандартах и требованиях:

В частности, стандарт ISO/SAE 21434:2021 предусматривает соглашение между участниками цепочки поставок — Cybersecurity Interface Agreement (CIA), которое устанавливает чёткие требования к обеспечению кибербезопасности. В этом соглашении прописываются процедуры и меры контроля, направленные на выполнение требований информационной безопасности всеми сторонами. CIA гарантирует учёт аспектов кибербезопасности на всех этапах жизненного цикла транспортного средства — от проектирования до вывода из эксплуатации.

А требования Правил № 156 ООН указывают, что критичные обновления должны доставляться в минимальные сроки. Часть автопроизводителей уже берет эти требования на вооружение и указывает в своих регламентах, что флот должен обновляться менее чем за 30 дней в случаях обнаружения уязвимостей.

Однако пока не все поставщики ПО готовы исправлять обнаруженные в их продуктах уязвимости, что создает непредсказуемые риски безопасности для автопроизводителей и эксплуатантов транспортных средств.

Поэтому при выборе поставщика ПО автопроизводителю важно убедиться, что он обладает необходимыми компетенциями и формализованными бизнес-процессами для выполнения требований Cybersecurity Interface Agreement (CIA) в соответствии с моделью и требованиями стандарта ISO/SAE 21434:2021. В частности, следует проверить, прошёл ли поставщик аудит или сертификацию соответствия по ISO/SAE 21434 или применяет в своей работе методологию TARA (Threat Analysis and Risk Assessment) — системный анализ угроз и оценку рисков в области автомобильной кибербезопасности.

Отметим, что в «Лаборатории Касперского» процессу безопасной разработки ПО уделяется особое внимание. В частности, используемый в компании цикл разработки программного обеспечения (Software Development Lifecycle, SDLC) реализует требования CIA начиная от проектирования системы и выявления потенциальных угроз и мер реагирования на них до мониторинга уязвимостей используемого стороннего кода и своевременного выпуска обновлений для продуктов.

Обновить ПО автомобиля можно, подключив диагностический инструмент к порту автомобиля через разъем OBD-II (On-Board Diagnostics), однако этот метод требует физического доступа к автомобилю, то есть не позволяет вендору ПО или автопроизводителю оперативно доставить критичные обновления большому количеству машин, находящихся в разных местах.

Ограничения этого подхода, а также стремительное развитие беспроводных технологий, стимулировали переход к более современному способу — обновлениям Over-the-Air (OTA), или «по воздуху». Данные доставляются удалённо через интернет, независимо от местонахождения автомобиля, что открывает новые возможности для всех участников рынка.

Такой подход:

Повышает лояльность клиентов, обеспечивая исправление проблем и обновление функционала без лишних неудобств и затрат времени. Однако вместе с очевидными преимуществами OTA-обновления приносят и новые вызовы для информационной безопасности. Удалённое обновление расширяет поверхность атаки, создавая дополнительные риски для эксплуатации и безопасности автомобиля. Поэтому глубокое понимание этих угроз становится критически важно для разработки эффективных мер защиты, которые обеспечат надёжность и безопасность транспортных средств.

Ключевым элементом инфраструктуры OTA-обновлений выступает сервер обновлений, к которому автомобиль подключается по беспроводным каналам связи, таким как LTE или Wi-Fi. В результате автомобиль перестаёт быть автономным устройством и превращается в «подключённый» объект с постоянным взаимодействием с внешними системами. Если раньше для совершения атаки требовался физический доступ к автомобилю, что существенно ограничивало масштаб и целесообразность атак, то теперь ситуация кардинально изменилась. Успешное проникновение в один автомобиль через удалённое обновление часто даёт возможность провести массовые атаки на множество автомобилей с минимальными дополнительными затратами для злоумышленника.

Уязвимости в процессе OTA позволяют злоумышленникам загрузить и установить стороннее ПО, получив полный или частичный контроль над функциями автомобиля. Это может привести к широкому спектру проблем — от нарушения работы мультимедийной системы, климат-контроля и электроприводов замков дверей до критических сбоев в работе двигателя, тормозной системы или рулевого управления. В худших сценариях подобные атаки способны вызвать аварийные ситуации, угрожающие жизни и здоровью водителя, пассажиров и окружающих, а также привести к значительным материальным потерям.

Помимо этого, современные автомобили аккумулируют большое количество персональных данных: геолокацию транспортного средства, особенности стиля вождения, информацию из адресной книги подключаемого смартфона, а также могут вести аудио- и видеозапись в салоне автомобиля. Эти данные представляют большую ценность для злоумышленников, которые могут использовать их для слежки, шантажа или организации целевых фишинговых атак. Дополнительно злоумышленники могут задействовать вычислительные ресурсы автомобиля для проведения распределённых атак типа DDoS, что повлечёт за собой не только быстрый разряд аккумулятора без ведома пользователя, но и потенциальную уголовную ответственность для владельца.

Приведем лишь несколько примеров, которые показывают, что OTA-обновления, хоть и удобны, при слабой защите несут серьёзные риски для владельцев и эксплуатантов.

Риски безопасности из-за уязвимости в контроле подлинности и целостности OTA. В этом кейсе исследователь расшифровал легитимное Android OTA-обновление для автомобильной мультимедийной системы, потому что ключи шифрования были жёстко закодированы в приложении без должной защиты. Из-за этого злоумышленник может получить доступ к исходному коду и вмешиваться в работу как мультимедийных, так и критичных модулей автомобиля. Это ставит под угрозу безопасность, конфиденциальность и управление машиной, а также дает возможность реализовать атаку на целый парк автомобилей.

Угрозы внедрения вредоносного кода через уязвимости OTA-обновлений. Исследователи провели аудит безопасности OTA-обновлений для автомобилей и выявили уязвимости во фреймворке Uptane, который является на сегодня стандартом для OTA-обновлений. Проблемы возникли из-за недостаточной защиты каналов передачи и отсутствия комплексных механизмов безопасности. Такие уязвимости позволяют злоумышленникам либо препятствовать установке новых обновлений через DoS-атаки, либо заставлять автомобиль устанавливать неправильные или вредоносные обновления.

Взлом Tesla через уязвимость в Bluetooth-ключе. Исследователь показал, как через уязвимость в протоколе обмена данными между брелоком и бортовым компьютером Tesla Model X можно перепрошить ключ по Bluetooth без проверки подлинности обновления, используя VIN-номер и специальное устройство. Эта уязвимость связана с некорректной реализацией схемы аутентификации и недостаточной проверки на этапе обновления прошивки ключа и позволяет установить вредоносную прошивку, получить секретный ключ и открыть автомобиль (хотя для угона все же требовался физический доступ к CAN-шине). Благодаря возможности OTA-обновлений Tesla быстро устранила уязвимость, доставив патч по воздуху без необходимости визита в сервис.

Уязвимость в OTA-обновлениях Tesla Cybertruck. Исследователи выявили критическую уязвимость в системе OTA-обновлений Tesla Cybertruck, заключающуюся в ошибках обработки прошивок и слабой проверке цифровых подписей. В результате владельцы рискуют столкнуться с компрометацией ключевых управления, утечкой конфиденциальных данных и возможным удалённым контролем над автомобилем. Данный случай интересен тем, что производитель смог в короткий срок (в течении 10 дней с момента получения информации об уязвимости) выпустить исправление и установить его, используя возможности OTA-обновлений. Все эти примеры показывают, что OTA-обновления, хоть и удобны, несут серьёзные риски для владельцев и эксплуатантов и требуют продуманной и надёжной защиты на всех уровнях, чтобы предотвратить подобные угрозы информационной безопасности.

Из-за недостаточного контроля процесса обновления автопарка автопроизводители несут не только репутационные риски, но и реальные финансовые убытки, связанные с несколькими важными аспектами.

Недополучение прибыли из-за неправомерного использования платных опций автомобиля. Часто оказывается, что функции и сервисы, за которые клиенты платят дополнительно, активируются без соответствующей оплаты или контроля. Это ведёт к финансовым потерям, снижению лояльности клиентов и сложностям в учёте доходов, а также может осложнить последующие обновления и поддержку.

проведением отзывных компаний на десятки тысяч автомобилей с целью проведения обновления в авторизованном сервисном центре;

Проведение отзывных кампаний на десятки тысяч автомобилей с целью обновления в авторизованных сервисных центрах. Массовый отзыв автомобилей требует значительных затрат на логистику, организацию сервисного обслуживания и компенсации владельцам. Кроме того, это создаёт заметные простои для клиентов и наносит урон имиджу бренда.

Например, в 2023 году в США и Европе было отозвано более 3 миллионов автомобилей для устранения выявленных проблем программного обеспечения. Производители потратили на обслуживание таких отзывных компаний около 900 миллионов долларов.

Стоит отметить, что в ряде случаев масштабные отзывные кампании были вызваны не физическими дефектами, а исключительно программными ошибками, устранение которых с помощью OTA-обновлений позволило бы существенно сократить расходы и минимизировать неудобства для пользователей.

Штрафы и судебные издержки за несоблюдение требований регулирующих органов. Регуляторы в разных странах всё жёстче контролируют процессы обеспечения безопасности и качества программного обеспечения автомобилей. Несоблюдение законодательных норм и стандартов может приводить не только к финансовым санкциям, но и к судебным тяжбам, что усугубляет репутационные потери автопроизводителя.

Использование OTA-обновлений могло бы помочь автопроизводителям не только значительно снизить расходы, но и повысить общую удовлетворённость клиентов, сокращая время простоя автомобиля и улучшая имидж бренда как технологичного и ориентированного на безопасность. При этом своевременное, гарантированное и защищённое обновление ПО становится ключевым элементом стратегии управления рисками и повышением конкурентоспособности в современном автомобильном бизнесе.

В условиях растущего интереса к транспортным средствам со стороны киберпреступников обеспечение защиты систем обновления от атак приобретает критическую важность. Эффективный процесс обновления требует комплексного подхода, который учитывает множество технических и организационных нюансов, а также опирается на проверенные лучшие практики и междисциплинарную экспертизу.

Наша компания провела всесторонний анализ существующих методов защиты OTA-обновлений и запатентованных технологий, применяемых ведущими игроками отрасли. Исходя из опыта отрасли и в соответствии с актуальными нормативно-правовыми требованиями, мы разработали собственное комплексное решение, направленное на обеспечение безопасности процесса обновления программного обеспечения транспортных средств.

Kaspersky Automotive Secure Gateway, шлюз безопасности для транспортных средств, использует следующие методы для обеспечения безопасности OTA-обновлений:

Политика нулевого доверия — это стратегия безопасности, которая предполагает, что никто и ничто не могут быть доверенным по умолчанию. Следуя принципу нулевого доверия сервис обновления должен убедиться в аутентичности сервера обновлений.

Целостность конфигурации. Необходимо обеспечить аутентичность и целостность конфигурации обновления (адреса серверов обновления, их публичные сертификаты, и т.п.), актуальность списка отзыва сертификатов (CRL), аутентичность прочей информации, используемой в процессе обновления.

Безопасность каналов связи. Все передаваемые в процессе обновления данные должны передаваться по защищенным каналам связи, исключающим модификацию данных при передаче (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В1 — Смягчение последствий угроз, которые связаны с «Каналами передачи данных транспортных средств»).

Проверка пакетов обновлений. Перед установкой обновлений они должны пройти проверку целостности и аутентичности с использованием криптографически стойких алгоритмов (соответствует требованиям Правил № 156 ООН, раздел 7 — Общие технические требования, п.7.2.1.1 о защите подлинности и целостности обновленных версий ПО, Правил № 155 ООН, Приложение 5, часть В, таблица В2 — Меры по смягчению последствий угроз, которые связаны с «Процессом обновления»).

Согласованность обновлений. В процессе компании обновления может потребоваться обновление программного обеспечения нескольких блоков автомобиля. Необходимо обеспечить их согласованное обновление, управление версионированием и зависимостями для исключения конфликтов.

Механизмы восстановления. Необходимо предусмотреть механизмы восстановления для случаев неуспешного завершения процесса обновления (соответствует требованиям Правил № 156 ООН, раздел 7 — Общие технические требования, п.7.2.2.1.1 о мерах в случае сбоя процесса обновлений).

Мониторинг процесса обновления. Все действия по установке обновлений должны быть запротоколированы и отправлены в SIEM-систему (система управления информационной безопасностью и событиями безопасности) для выявления потенциальных угроз (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В3 — Меры по смягчению последствий угроз, которые связаны с «Непреднамеренными действиями человека, способствующими кибератаке»).

Контроль доступа. Возможность скачивания и установки обновлений должна быть только у ограниченного набора доверенных компонентов системы, чтобы избежать установки обновлений скомпрометированными компонентами (соответствует требованиям Правил № 155 ООН, Приложение 5, часть В, таблица В3 — Меры по смягчению последствий угроз, которые связаны с «Непреднамеренными действиями человека, способствующими кибератаке»).

Применение политик безопасности. Для усиления контроля над процессом обновления могут применяться политики безопасности, описывающие дополнительные ограничения. Например, проверка на наличие у пользователя активной лицензии и тарифного плана для получения отдельных обновлений, проверка соответствия производителя устройства и поставщика обновления (Правил № 156 ООН, раздел 7 — Общие технические требования, пп. 7.2.2.1.2, 7.2.2.1.3, 7.2.2.3, 7.2.2.5).

Мониторинг уязвимостей (из методики SDLC). Практически в любом программном обеспечении используются сторонние зависимости. Необходимо на постоянной основе отслеживать выявление уязвимостей в используемом стороннем коде, способных привести к компрометации программного обеспечения, своевременно их устранять и производить оперативное обновление конечных устройств.

Таким образом, при разработке своего решения для защиты подключенных транспортных средств «Лаборатория Касперского» применила комплексный подход для защиты процесса обновлений ПО автомобилей, который учитывает актуальные международные нормативные требования, лучшие практики отрасли, а также свой многолетний опыт и экспертизу по созданию лидирующих решений для защиты от киберугроз на основе строгих требований к безопасному процессу разработки. Шлюз безопасности Kaspersky Automotive Secure Gateway позволяет значительно сократить риски безопасности при обновлениях ПО подключенных транспортных средств.

Подпишитесь на наши сообщества и получите ссылку на дистрибутив в чате