Киберугрозы в автомобильной сфере становятся все более актуальными, и инциденты, связанные с информационной безопасностью автомобилей, привлекают внимание экспертов по всему миру. Согласно отчету Upstream, количество кибератак на автомобили увеличилось на 99% в период с 2019 по 2020 год, в 2022 году количество атак на автомобильные API выросло на 380%, составив 12% от общего числа инцидентов, несмотря на передовые меры кибербезопасности гигантов автопромышленности. В 2023 году было зафиксировано более 20 миллионов попыток взлома, связанных с автомобильными системами.

Один из ярких примеров таких уязвимостей был выявлен исследователями в системе удаленного управления автомобилями KIA в июне 2024 года. Достоверных данных о фактах использования хакерами этой уязвимости ранее, и были ли утечки пользовательских данных, в открытом доступе нет, но репутационный урон компании нанесен значительный.

Основная проблема заключалась в том, что у дилеров был очень широкий доступ к системе управления автомобилями KIA, в том числе и к машинам, которые не находились в их собственности. При создании учетной записи на дилерском портале, злоумышленники могли получить токен дилера и использовать его для отправки команд на машины, управляя ими удаленно.

По сути, у дилеров был доступ ко всем функциям автомобиля, без должной проверки того, кто именно запрашивает управление машиной. Мы наблюдаем, что сегодня системы, используемые в инфраструктуре автопроизводителей и далее в цепочке поставок, не делают достаточное количество необходимых проверок. Например, если в приложении нет кнопки для определенной команды, это не значит, что эта команда не может быть отправлена через API облачного сервиса.

Современные автомобили, в том числе KIA, используют облачные сервисы для управления различными функциями, такими как открывание дверей, контроль сигнализации или, например, освещения. В случае с KIA, дилерский портал позволял любому зарегистрированному пользователю управлять этими функциями, зная VIN машины (полученный на основе ее госномера) и имея токен дилера.

Однако, давайте уточним — госномер сам по себе не предоставляет доступ к системам автомобиля — злоумышленники использовали сторонний сервис для преобразования госномера в VIN. Подобные услуги предоставляются абсолютно легальными сервисами (например, Автотека). Этот VIN служил ключевым идентификатором для API, но его также недостаточно для атаки.

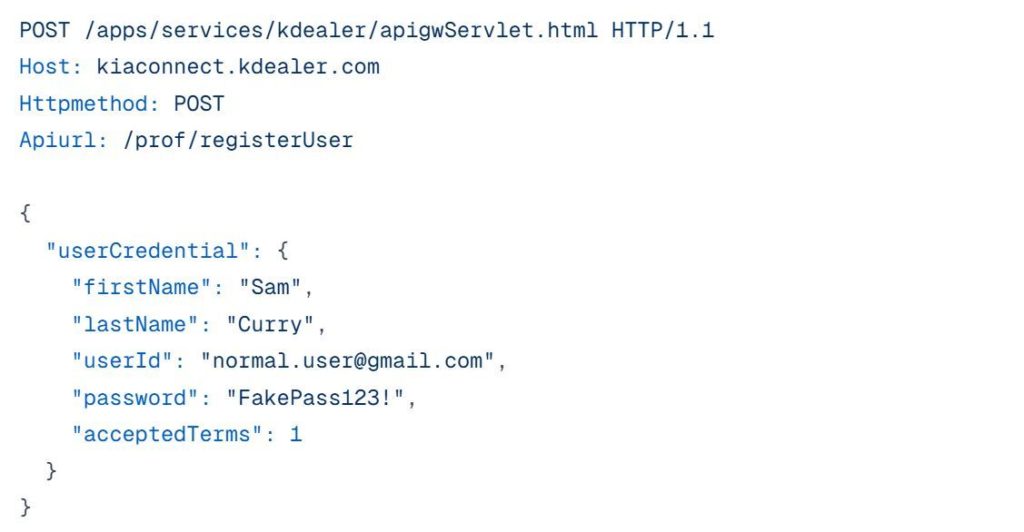

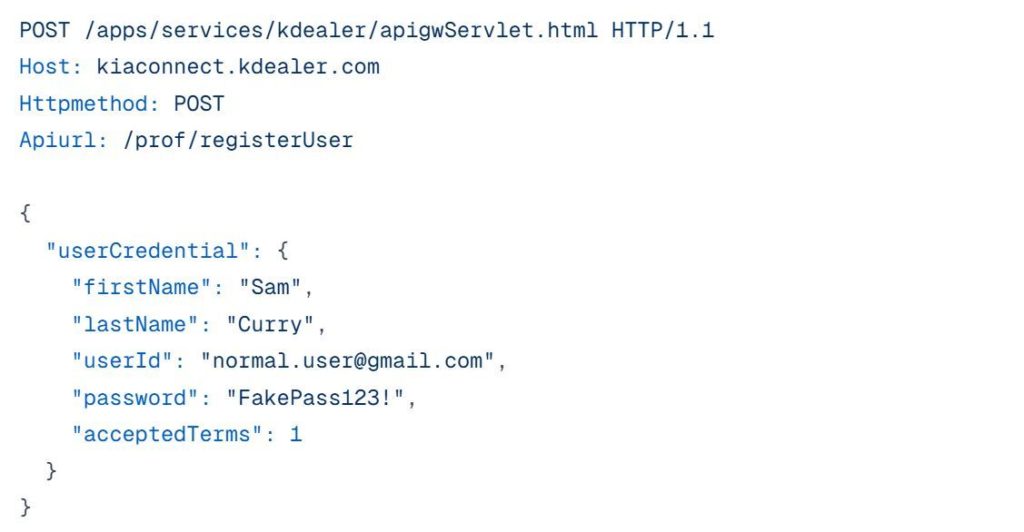

Для выполнения атаки злоумышленник должен был получить доступ к дилерскому порталу KIA. Это делалось путем создания учетной записи дилера с любыми данными — как оказалось, сайт автопроизводителя не проверял данные регистрации и не осуществлял их аутентификацию. После регистрации пользователь получал токен, который позволял делать вызовы на backend API дилера. Этот токен вместе с VIN использовался для отправки команд на управление автомобилем.

То есть, минимально для успешной атаки требовались:

Таким образом, уязвимость была связана с недостаточной проверкой прав доступа на стороне API дилера, что позволило злоумышленникам отправлять команды на автомобили без проверки их принадлежности. Этот API позволял отправлять команды на облачные сервисы, которые потом исполнялись на самом автомобиле. Так, имея минимальный набор данных, можно было управлять любым автомобилем KIA, выпущенным начиная с 2014 г. (по официальным данным, концерн KIA ежегодно производят 0.5 миллиона автомобилей, которые продаются по всему миру). И все они были под ударом.

Главная ошибка заключалась не в конкретной уязвимости в коде, а в архитектуре системы. В информационной безопасности есть такой принцип, как «principle of least privilege» (PoLP или «минимальные привилегии»), который должен быть соблюден. То есть, каждый пользователь должен иметь только те права, которые необходимы для выполнения его задач, и не более того. В данном случае дилеры имели доступ ко всем машинам, без каких-либо проверок или ограничений.

Эта ошибка проектирования привела к тому, что хакеры могли получить доступ к автомобилям, не имея связи с их владельцами. Здесь не было должного разграничения прав доступа. Это фундаментальная ошибка, которую нужно учитывать при проектировании таких систем.

В первую очередь, это упрощает угон автомобилей. Второе — сбор персональных данных владельцев. Например, геолокация автомобиля может быть использована для того, чтобы отслеживать владельцев, что также представляет собой угрозу безопасности. В конкретном случае с KIA злоумышленники могли получить доступ к домашнему адресу владельцев авто, их телефонному номеру и другим личным и чувствительным данным.

Немаловажна и защита данных и функций автомобилей, особенно когда речь идет о таких чувствительных системах, как удаленное управление. Автопроизводители должны четко отслеживать объем прав, доверяемый дилерам. Когда мы говорим о защите таких систем, важно всегда учитывать принцип, что никто не должен иметь доступа ко всем функциям машины без четкой авторизации.

1. Правильная аутентификация и контроль доступа. Важно правильно настраивать систему аутентификации, чтобы проверять права каждого пользователя. Дилер должен иметь доступ только к тем данным и функциям, которые действительно необходимы для работы с конкретным автомобилем.

2. Усиленная защита дилерских порталов. Порталы для регистрации дилеров должны иметь многоуровневую аутентификацию и строгие механизмы контроля. Это поможет предотвратить регистрацию злоумышленников как официальных дилеров. В целом, корректная интеграция таких процедур как KYC (Know Your Customer) могла бы предотвратить доступ посторонних к дилерскому порталу.

3. Безопасные API. Если система управления автомобилем использует API для взаимодействия с облаком, то важно продумать, как будет происходить проверка запросов и какие функции могут быть доступны на основе этих запросов. Это важный момент для предотвращения взлома.

Вопрос безопасности таких систем можно решить с помощью технологий, которые созданы для защиты таких платформ — например, Kaspersky Automotive Secure Gateway (KASG). В отличие от решений, которые использует KIA, мы предлагаем конструктивно безопасный (кибериммунный) подход, который помогает изолировать и разграничить доступ к отдельным функциям автомобиля. Мы всегда проверяем, кто и что запрашивает, и это помогает защитить автомобили от несанкционированного доступа.

Решения по безопасности должны быть построены таким образом, чтобы предотвратить не только хакерские атаки, но и ошибки проектирования. Мы помогаем автопроизводителям и поставщикам инфраструктуры выстраивать безопасность с самого начала, внедряя механизмы защиты, которые исключают такие ошибки архитектуры, как это произошло с KIA.

После того как уязвимость была обнаружена и раскрыта исследователями, KIA признала наличие серьезной проблемы с безопасностью своего дилерского портала и подтвердила, что уязвимость позволяла злоумышленникам несанкционированно получать доступ к данным владельцев автомобилей и управлять некоторыми функциями автомобилей. Компания оперативно предприняла шаги по устранению проблемы, но тем не менее, этот инцидент стал важным сигналом для автопроизводителей, в очередной раз обратив внимание на вопрос о безопасности облачных сервисов и удаленного управления автомобилями.

В 2018 году была выявлена уязвимость в мобильном приложении Blue Link, используемом для удаленного управления автомобилями Hyundai. Через эту уязвимость хакеры могли получить доступ к управлению дверями и запуску двигателя.

В 2021 году исследователи в области кибербезопасности обнаружили более 100 уязвимостей в программном обеспечении и аппаратных компонентах автомобилей различных марок, включая Tesla, Toyota, Volkswagen и другие. Эти уязвимости касались таких систем, как системы удаленного управления, интерфейсы для связи с мобильными устройствами и даже системы помощи водителю.

В 2021 году исследователь по кибербезопасности обнаружил уязвимость в системе автопилота Tesla, которая могла позволить удаленное управление автомобилем. Хакер мог получить доступ к системе через уязвимость в веб-интерфейсе, использующемся для обновлений и диагностики.

В 2021 году была обнаружена уязвимость в программном обеспечении электромобилей Ford, которая позволяла атакующим изменять настройки аккумуляторов и зарядных систем через удаленные каналы. Уязвимость была связана с утерянными или плохо защищенными ключами для удаленной настройки.

Кибератаки на автомобильную отрасль могут привести к значительным экономическим потерям — примером может служить инцидент с атаками на Volkswagen в 2021 году, когда в результате взлома данных о пользователях и автомобильных системах компания понесла убытки более 50 миллионов долларов, когда оказалось, что злоумышленники выставили полученные данные на продажу.

В 2022 почти 7 ГБ данных с веб-сайта Ferrari были размещены в даркнете. Злоумышленники заявили, что получили доступ к внутренним документам, техническим параметрам, руководствам по ремонту и техобслуживанию, а также к другой информации. А весной исследователи из крупной портуальской ИБ-компании обнаружили уязвимость веб-сайта, а точнее уязвимость одного из плагинов системы управления контентом.

Еще в 2022 году Toyota сообщила об утечке персональных данных 296 000 пользователей их приложения T-Connect. Выяснилось, что подрядчик по разработке приложений случайно загрузил часть исходного кода в Github с ключом доступа к серверу компании. А в начале 2023 года независимый исследователь обнаружил ряд уязвимостей, войдя в систему Toyota с использованием бэкдор-механизма входа на веб-сайт. Он получил полный доступ к внутренним проектам, документам и учетным записям пользователей, включая и учетные записи внешних партнеров и поставщиков компании.

В 2023 году хакерская группировка заявила, что взломала системы компании Nissan в Австралии и Новой Зеландии. В компании подтвердили, что в результате этой атаки произошла утечка данных 100 000 человек, чьи данные также выставили на продажу.

В 2023 году Automotive Cybersecurity Report от S&P показал, что 80% новых автомобилей имеют возможность подключения к Интернету, что увеличивает количество потенциальных векторов атак. Более того, 95% всех автомобилей, производимых в 2025 году, будут иметь такие возможности, что делает проблемы с безопасностью еще более актуальными.

Киберугрозы в автомобильной сфере становятся все более актуальными, и инциденты, связанные с информационной безопасностью автомобилей, привлекают внимание экспертов по всему миру. Согласно отчету Upstream, количество кибератак на автомобили увеличилось на 99% в период с 2019 по 2020 год, в 2022 году количество атак на автомобильные API выросло на 380%, составив 12% от общего числа инцидентов, несмотря на передовые меры кибербезопасности гигантов автопромышленности. В 2023 году было зафиксировано более 20 миллионов попыток взлома, связанных с автомобильными системами.

Один из ярких примеров таких уязвимостей был выявлен исследователями в системе удаленного управления автомобилями KIA в июне 2024 года. Достоверных данных о фактах использования хакерами этой уязвимости ранее, и были ли утечки пользовательских данных, в открытом доступе нет, но репутационный урон компании нанесен значительный.

Основная проблема заключалась в том, что у дилеров был очень широкий доступ к системе управления автомобилями KIA, в том числе и к машинам, которые не находились в их собственности. При создании учетной записи на дилерском портале, злоумышленники могли получить токен дилера и использовать его для отправки команд на машины, управляя ими удаленно.

По сути, у дилеров был доступ ко всем функциям автомобиля, без должной проверки того, кто именно запрашивает управление машиной. Мы наблюдаем, что сегодня системы, используемые в инфраструктуре автопроизводителей и далее в цепочке поставок, не делают достаточное количество необходимых проверок. Например, если в приложении нет кнопки для определенной команды, это не значит, что эта команда не может быть отправлена через API облачного сервиса.

Современные автомобили, в том числе KIA, используют облачные сервисы для управления различными функциями, такими как открывание дверей, контроль сигнализации или, например, освещения. В случае с KIA, дилерский портал позволял любому зарегистрированному пользователю управлять этими функциями, зная VIN машины (полученный на основе ее госномера) и имея токен дилера.

Однако, давайте уточним — госномер сам по себе не предоставляет доступ к системам автомобиля — злоумышленники использовали сторонний сервис для преобразования госномера в VIN. Подобные услуги предоставляются абсолютно легальными сервисами (например, Автотека). Этот VIN служил ключевым идентификатором для API, но его также недостаточно для атаки.

Для выполнения атаки злоумышленник должен был получить доступ к дилерскому порталу KIA. Это делалось путем создания учетной записи дилера с любыми данными — как оказалось, сайт автопроизводителя не проверял данные регистрации и не осуществлял их аутентификацию. После регистрации пользователь получал токен, который позволял делать вызовы на backend API дилера. Этот токен вместе с VIN использовался для отправки команд на управление автомобилем.

То есть, минимально для успешной атаки требовались:

Таким образом, уязвимость была связана с недостаточной проверкой прав доступа на стороне API дилера, что позволило злоумышленникам отправлять команды на автомобили без проверки их принадлежности. Этот API позволял отправлять команды на облачные сервисы, которые потом исполнялись на самом автомобиле. Так, имея минимальный набор данных, можно было управлять любым автомобилем KIA, выпущенным начиная с 2014 г. (по официальным данным, концерн KIA ежегодно производят 0.5 миллиона автомобилей, которые продаются по всему миру). И все они были под ударом.

Главная ошибка заключалась не в конкретной уязвимости в коде, а в архитектуре системы. В информационной безопасности есть такой принцип, как «principle of least privilege» (PoLP или «минимальные привилегии»), который должен быть соблюден. То есть, каждый пользователь должен иметь только те права, которые необходимы для выполнения его задач, и не более того. В данном случае дилеры имели доступ ко всем машинам, без каких-либо проверок или ограничений.

Эта ошибка проектирования привела к тому, что хакеры могли получить доступ к автомобилям, не имея связи с их владельцами. Здесь не было должного разграничения прав доступа. Это фундаментальная ошибка, которую нужно учитывать при проектировании таких систем.

В первую очередь, это упрощает угон автомобилей. Второе — сбор персональных данных владельцев. Например, геолокация автомобиля может быть использована для того, чтобы отслеживать владельцев, что также представляет собой угрозу безопасности. В конкретном случае с KIA злоумышленники могли получить доступ к домашнему адресу владельцев авто, их телефонному номеру и другим личным и чувствительным данным.

Немаловажна и защита данных и функций автомобилей, особенно когда речь идет о таких чувствительных системах, как удаленное управление. Автопроизводители должны четко отслеживать объем прав, доверяемый дилерам. Когда мы говорим о защите таких систем, важно всегда учитывать принцип, что никто не должен иметь доступа ко всем функциям машины без четкой авторизации.

1. Правильная аутентификация и контроль доступа. Важно правильно настраивать систему аутентификации, чтобы проверять права каждого пользователя. Дилер должен иметь доступ только к тем данным и функциям, которые действительно необходимы для работы с конкретным автомобилем.

2. Усиленная защита дилерских порталов. Порталы для регистрации дилеров должны иметь многоуровневую аутентификацию и строгие механизмы контроля. Это поможет предотвратить регистрацию злоумышленников как официальных дилеров. В целом, корректная интеграция таких процедур как KYC (Know Your Customer) могла бы предотвратить доступ посторонних к дилерскому порталу.

3. Безопасные API. Если система управления автомобилем использует API для взаимодействия с облаком, то важно продумать, как будет происходить проверка запросов и какие функции могут быть доступны на основе этих запросов. Это важный момент для предотвращения взлома.

Вопрос безопасности таких систем можно решить с помощью технологий, которые созданы для защиты таких платформ — например, Kaspersky Automotive Secure Gateway (KASG). В отличие от решений, которые использует KIA, мы предлагаем конструктивно безопасный (кибериммунный) подход, который помогает изолировать и разграничить доступ к отдельным функциям автомобиля. Мы всегда проверяем, кто и что запрашивает, и это помогает защитить автомобили от несанкционированного доступа.

Решения по безопасности должны быть построены таким образом, чтобы предотвратить не только хакерские атаки, но и ошибки проектирования. Мы помогаем автопроизводителям и поставщикам инфраструктуры выстраивать безопасность с самого начала, внедряя механизмы защиты, которые исключают такие ошибки архитектуры, как это произошло с KIA.

После того как уязвимость была обнаружена и раскрыта исследователями, KIA признала наличие серьезной проблемы с безопасностью своего дилерского портала и подтвердила, что уязвимость позволяла злоумышленникам несанкционированно получать доступ к данным владельцев автомобилей и управлять некоторыми функциями автомобилей. Компания оперативно предприняла шаги по устранению проблемы, но тем не менее, этот инцидент стал важным сигналом для автопроизводителей, в очередной раз обратив внимание на вопрос о безопасности облачных сервисов и удаленного управления автомобилями.

В 2018 году была выявлена уязвимость в мобильном приложении Blue Link, используемом для удаленного управления автомобилями Hyundai. Через эту уязвимость хакеры могли получить доступ к управлению дверями и запуску двигателя.

В 2021 году исследователи в области кибербезопасности обнаружили более 100 уязвимостей в программном обеспечении и аппаратных компонентах автомобилей различных марок, включая Tesla, Toyota, Volkswagen и другие. Эти уязвимости касались таких систем, как системы удаленного управления, интерфейсы для связи с мобильными устройствами и даже системы помощи водителю.

В 2021 году исследователь по кибербезопасности обнаружил уязвимость в системе автопилота Tesla, которая могла позволить удаленное управление автомобилем. Хакер мог получить доступ к системе через уязвимость в веб-интерфейсе, использующемся для обновлений и диагностики.

В 2021 году была обнаружена уязвимость в программном обеспечении электромобилей Ford, которая позволяла атакующим изменять настройки аккумуляторов и зарядных систем через удаленные каналы. Уязвимость была связана с утерянными или плохо защищенными ключами для удаленной настройки.

Кибератаки на автомобильную отрасль могут привести к значительным экономическим потерям — примером может служить инцидент с атаками на Volkswagen в 2021 году, когда в результате взлома данных о пользователях и автомобильных системах компания понесла убытки более 50 миллионов долларов, когда оказалось, что злоумышленники выставили полученные данные на продажу.

В 2022 почти 7 ГБ данных с веб-сайта Ferrari были размещены в даркнете. Злоумышленники заявили, что получили доступ к внутренним документам, техническим параметрам, руководствам по ремонту и техобслуживанию, а также к другой информации. А весной исследователи из крупной портуальской ИБ-компании обнаружили уязвимость веб-сайта, а точнее уязвимость одного из плагинов системы управления контентом.

Еще в 2022 году Toyota сообщила об утечке персональных данных 296 000 пользователей их приложения T-Connect. Выяснилось, что подрядчик по разработке приложений случайно загрузил часть исходного кода в Github с ключом доступа к серверу компании. А в начале 2023 года независимый исследователь обнаружил ряд уязвимостей, войдя в систему Toyota с использованием бэкдор-механизма входа на веб-сайт. Он получил полный доступ к внутренним проектам, документам и учетным записям пользователей, включая и учетные записи внешних партнеров и поставщиков компании.

В 2023 году хакерская группировка заявила, что взломала системы компании Nissan в Австралии и Новой Зеландии. В компании подтвердили, что в результате этой атаки произошла утечка данных 100 000 человек, чьи данные также выставили на продажу.

В 2023 году Automotive Cybersecurity Report от S&P показал, что 80% новых автомобилей имеют возможность подключения к Интернету, что увеличивает количество потенциальных векторов атак. Более того, 95% всех автомобилей, производимых в 2025 году, будут иметь такие возможности, что делает проблемы с безопасностью еще более актуальными.

Подпишитесь на наши сообщества и получите ссылку на дистрибутив в чате