Пока искусственный интеллект стремительно трансформирует ландшафт кибербезопасности, старые угрозы не становятся менее актуальными — от целевых атак до бэкдоров, внедренных в самые основы программного обеспечения. Согласно отчету «Лаборатории Касперского» за первый квартал 2025 года, по-прежнему эксплуатируются уязвимости, которым уже не один год. Злоумышленники все чаще нацеливаются на системное ПО, в том числе на устаревшие версии операционных систем и драйверов, от которых зависит устойчивость всей цифровой инфраструктуры.

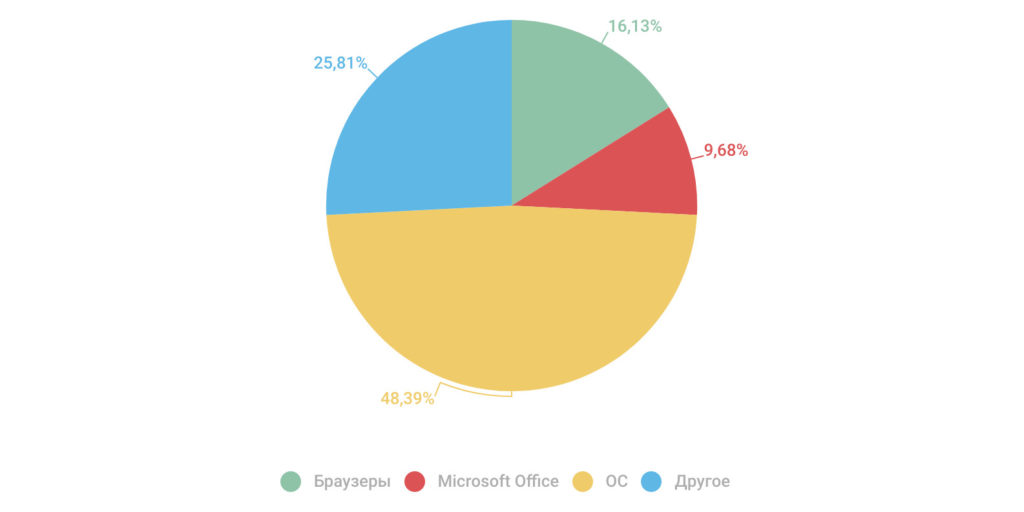

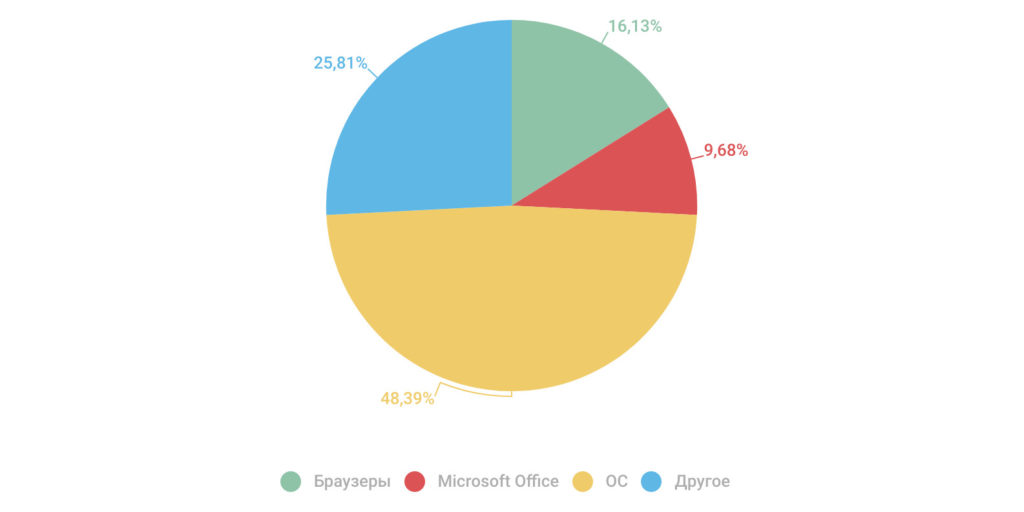

Продолжают лидировать по количеству опубликованных эксплойтов уязвимостей операционные системы. Количество пользователей Windows, столкнувшихся с эксплойтами в первом квартале 2025 года, выросло на 25 процентов по сравнению с аналогичным периодом прошлого года. В Linux же таких эксплойтов стало почти вдвое больше по сравнению с прошлым годом.

Примечательно, что многие CWE (ошибки, сбои и прочие проблемы реализации, проектирования или архитектуры программного обеспечения, которые могут привести к уязвимостям) из TOP 10 для программных решений Microsoft и ядра Linux совпадают или являются аналогичными. Это значит, что уязвимости основаны на схожих принципах, что приводит часто к «портированию» механизмов атак для Linux на Windows и наоборот.

Динамика обнаружения уязвимостей показывает, что механизмов безопасности, заложенных в распространенные операционные системы, явно недостаточно.

Одна из главных угроз — эксплуатация давно известных уязвимостей. Причины — медленная установка обновлений и сложность перехода на более современные версии ОС, особенно в корпоративной среде. Особенно активно атакуются устаревшие версии Microsoft Office, драйверы Windows и приложения вроде WinRAR. В Linux наиболее часто эксплуатируются уязвимости, связанные с ошибками в управлении памятью, несмотря на наличие современных защитных механизмов наподобие KASLR.

Отдельный класс угроз представляют собой атаки на цепочки поставок. Они все чаще затрагивают даже хорошо зарекомендовавшие себя компоненты open-source, которые используются в большинстве современных приложений. По оценке Linux Foundation и Гарвардской школы бизнеса, 96% программного обеспечения включает хотя бы один компонент с открытым кодом.

Также злоумышленники все чаще фокусируются на уязвимостях пограничных устройств и ПО, выполняющего серверные функции. Вновь в топе Zerologon — критическая уязвимость в контроллере домена, позволяющая обойти аутентификацию. Особый интерес вызывает использование нестандартных техник, например, сокрытие вредоносных команд в ярлыках Windows или утечки хэшей при индексации файлов. Эти векторы атак эксплуатируют поведенческие особенности систем и слабую киберграмотность пользователей.

На фоне роста числа эксплойтов, повторного использования старых уязвимостей и появления ИИ-инструментов в арсенале злоумышленников, бизнесу все сложнее полагаться исключительно на классические меры кибербезопасности. Эффективная защита требует комплексного подхода, который сочетает как наложенные средства защиты, так и архитектурные решения на уровне самой операционной системы.

Проактивные инструменты становятся первым рубежом защиты для большинства организаций. Чтобы эффективно противостоять киберугрозам, критически важно своевременно устранять уязвимости, контролировать риски и оперативно реагировать на инциденты. Для этого применяются такие решения, как автоматизированный патч-менеджмент, реализуемый с помощью Kaspersky Systems Management и Kaspersky Vulnerability Data Feed. Дополняют их технологии для обнаружения и предотвращения атак в реальном времени, а также системы контроля корпоративной инфраструктуры и программы повышения осведомленности сотрудников в области кибербезопасности.

«Лаборатория Касперского» пошла дальше и предложила новый подход к безопасности, который мы называем кибериммунитет. Это концепция, при которой безопасность закладывается на этапе проектирования ИТ-систем. Платформой для эффективного создания кибериммунных продуктов может служить микроядерная операционная систем KasperskyOS.

Вместо того чтобы пытаться «залатать» потенциально уязвимую систему, мы создаем среду, где даже при наличии вредоносного кода ущерб локализуется и не приводит к компрометации всей системы. Благодаря изоляции компонентов и минимизации доверенной кодовой базы, продукты на базе KasperskyOS устойчивы к атакам на цепочки поставок, уязвимостям в стороннем коде и даже к угрозам, усиленным искусственным интеллектом.

Кибериммунитет не заменяет традиционные средства защиты — он усиливает их. В системах с высокой ценой сбоя важно иметь и надежную архитектуру, и качественные инструменты управления уязвимостями, и средства мониторинга. Такая многоуровневая стратегия дает организациям не только возможность оперативно реагировать на угрозы, но и снижает вероятность того, что эти угрозы смогут нанести критический ущерб. Архитектурная безопасность и наложенные средства — это не альтернатива, а логичное дополнение друг друга в единой стратегии цифровой устойчивости.

Новый отчет «Лаборатории Касперского» ясно показывает: угрозы никуда не исчезают, они становятся только изощреннее. В таких условиях недостаточно просто установить антивирус и надеяться на лучшее. Необходим комплексный подход, включающий регулярное обновление, постоянный мониторинг, надежную сегментацию и минимизацию прав доступа, а также ИТ-решения с безопасные на уровне архитектуры.

Пока искусственный интеллект стремительно трансформирует ландшафт кибербезопасности, старые угрозы не становятся менее актуальными — от целевых атак до бэкдоров, внедренных в самые основы программного обеспечения. Согласно отчету «Лаборатории Касперского» за первый квартал 2025 года, по-прежнему эксплуатируются уязвимости, которым уже не один год. Злоумышленники все чаще нацеливаются на системное ПО, в том числе на устаревшие версии операционных систем и драйверов, от которых зависит устойчивость всей цифровой инфраструктуры.

Продолжают лидировать по количеству опубликованных эксплойтов уязвимостей операционные системы. Количество пользователей Windows, столкнувшихся с эксплойтами в первом квартале 2025 года, выросло на 25 процентов по сравнению с аналогичным периодом прошлого года. В Linux же таких эксплойтов стало почти вдвое больше по сравнению с прошлым годом.

Примечательно, что многие CWE (ошибки, сбои и прочие проблемы реализации, проектирования или архитектуры программного обеспечения, которые могут привести к уязвимостям) из TOP 10 для программных решений Microsoft и ядра Linux совпадают или являются аналогичными. Это значит, что уязвимости основаны на схожих принципах, что приводит часто к «портированию» механизмов атак для Linux на Windows и наоборот.

Динамика обнаружения уязвимостей показывает, что механизмов безопасности, заложенных в распространенные операционные системы, явно недостаточно.

Одна из главных угроз — эксплуатация давно известных уязвимостей. Причины — медленная установка обновлений и сложность перехода на более современные версии ОС, особенно в корпоративной среде. Особенно активно атакуются устаревшие версии Microsoft Office, драйверы Windows и приложения вроде WinRAR. В Linux наиболее часто эксплуатируются уязвимости, связанные с ошибками в управлении памятью, несмотря на наличие современных защитных механизмов наподобие KASLR.

Отдельный класс угроз представляют собой атаки на цепочки поставок. Они все чаще затрагивают даже хорошо зарекомендовавшие себя компоненты open-source, которые используются в большинстве современных приложений. По оценке Linux Foundation и Гарвардской школы бизнеса, 96% программного обеспечения включает хотя бы один компонент с открытым кодом.

Также злоумышленники все чаще фокусируются на уязвимостях пограничных устройств и ПО, выполняющего серверные функции. Вновь в топе Zerologon — критическая уязвимость в контроллере домена, позволяющая обойти аутентификацию. Особый интерес вызывает использование нестандартных техник, например, сокрытие вредоносных команд в ярлыках Windows или утечки хэшей при индексации файлов. Эти векторы атак эксплуатируют поведенческие особенности систем и слабую киберграмотность пользователей.

На фоне роста числа эксплойтов, повторного использования старых уязвимостей и появления ИИ-инструментов в арсенале злоумышленников, бизнесу все сложнее полагаться исключительно на классические меры кибербезопасности. Эффективная защита требует комплексного подхода, который сочетает как наложенные средства защиты, так и архитектурные решения на уровне самой операционной системы.

Проактивные инструменты становятся первым рубежом защиты для большинства организаций. Чтобы эффективно противостоять киберугрозам, критически важно своевременно устранять уязвимости, контролировать риски и оперативно реагировать на инциденты. Для этого применяются такие решения, как автоматизированный патч-менеджмент, реализуемый с помощью Kaspersky Systems Management и Kaspersky Vulnerability Data Feed. Дополняют их технологии для обнаружения и предотвращения атак в реальном времени, а также системы контроля корпоративной инфраструктуры и программы повышения осведомленности сотрудников в области кибербезопасности.

«Лаборатория Касперского» пошла дальше и предложила новый подход к безопасности, который мы называем кибериммунитет. Это концепция, при которой безопасность закладывается на этапе проектирования ИТ-систем. Платформой для эффективного создания кибериммунных продуктов может служить микроядерная операционная систем KasperskyOS.

Вместо того чтобы пытаться «залатать» потенциально уязвимую систему, мы создаем среду, где даже при наличии вредоносного кода ущерб локализуется и не приводит к компрометации всей системы. Благодаря изоляции компонентов и минимизации доверенной кодовой базы, продукты на базе KasperskyOS устойчивы к атакам на цепочки поставок, уязвимостям в стороннем коде и даже к угрозам, усиленным искусственным интеллектом.

Кибериммунитет не заменяет традиционные средства защиты — он усиливает их. В системах с высокой ценой сбоя важно иметь и надежную архитектуру, и качественные инструменты управления уязвимостями, и средства мониторинга. Такая многоуровневая стратегия дает организациям не только возможность оперативно реагировать на угрозы, но и снижает вероятность того, что эти угрозы смогут нанести критический ущерб. Архитектурная безопасность и наложенные средства — это не альтернатива, а логичное дополнение друг друга в единой стратегии цифровой устойчивости.

Новый отчет «Лаборатории Касперского» ясно показывает: угрозы никуда не исчезают, они становятся только изощреннее. В таких условиях недостаточно просто установить антивирус и надеяться на лучшее. Необходим комплексный подход, включающий регулярное обновление, постоянный мониторинг, надежную сегментацию и минимизацию прав доступа, а также ИТ-решения с безопасные на уровне архитектуры.

Подпишитесь на наши сообщества и получите ссылку на дистрибутив в чате