В ноябрьском номере немецкого журнала SPS-Magazin, посвященного индустрии автоматизации, была опубликована статья о концепции NOA и о том, как кибериммунный подход отвечает ее положениям. Автор: Томас Менце, старший консультант ARC Advisory Group Europe.

NOA — это концепция, целью которой является обеспечение простого и безопасного использования промышленных данных для мониторинга и оптимизации производства и оборудования. NOA основана на идее предоставления доступа к пирамиде автоматизации и получения большего количества данных от интеллектуальных датчиков, полевых устройств, мобильных устройств и другого оборудования. NOA не влияет на традиционные структуру или систему автоматизации, а передает данные по второму каналу связи. NOA подходит как для существующих систем (brownfield), так и для развертывания систем на новых площадках (greenfield).

Одной из основных задач NOA является обеспечение того, чтобы передача данных из области управления базовыми процессами в область мониторинга и оптимизации не ставила под угрозу цели безопасности автоматизации базовых процессов. Это задача шлюза безопасности NOA, который представляет собой компонент, действующий как интерфейс между двумя доменами. Шлюз безопасности NOA имеет три модуля: модуль получения данных, модуль предоставления данных и модуль проверки. Модуль получения данных собирает данные из домена управления базовым процессом и передает их в модуль предоставления данных. Модуль предоставления данных фильтрует, агрегирует и преобразует данные в соответствии с запросами доменов мониторинга и оптимизации. Модуль проверки проверяет запросы на валидность, подлинность и авторизацию.

Концепция NOA выделяет три зоны безопасности: контроль базовых процессов, мониторинг и оптимизацию on-premises и мониторинг и оптимизацию off-premises. Эти зоны имеют разные уровни безопасности и профили защиты, основанные на стандарте IEC 62443-3-3. Профили защиты называются NOA Basic и NOA Extended, и они включают в себя требования безопасности, которые применяются как к системе автоматизации в целом, так и к шлюзу безопасности NOA в частности.

Мотивация для разработки NOA и ее концепции безопасности заключается в возможности реализации широкого спектра цифровых сценариев, демонстрирующих потенциал новой концепции. Используя NOA, промышленные предприятия могут получить выгоду от повышения эффективности, надежности, безопасности и устойчивости производственных процессов.

Давайте посмотрим на операционные системы, используемые в настоящее время для автоматизации операционных технологий (ОТ). Они были разработаны в 1970-х годах. Системы состоят из различных функциональных уровней. Во-первых, это базовый уровень или прошивка, которая управляет функциями, связанными с оборудованием. Далее следует прикладной уровень операционного программного обеспечения. Выше находится уровень безопасности, в котором предотвращается несанкционированный доступ. Однако если этот уровень безопасности преодолен, злоумышленник получает доступ к подчиненным уровням и может влиять на их функции. Концепция кибериммунитета выглядит иначе. Она основана на так называемой микроядерной архитектуре.

Микроядра характеризуются небольшим объемом кода. Это означает, что их функции и архитектура просты и логически структурированы.

Микроядра обеспечивают минимальные базовые функции взаимодействия с аппаратной частью и управления процессами. Большая часть функций аппаратного и программного обеспечения выполняется вне микроядра. Это может значительно уменьшить поверхность атаки.

В дополнение к традиционным функциям микроядра «Лаборатория Касперского» также реализует межпроцессное взаимодействие (IPC), обеспечивающее строгую изоляцию между доменами безопасности операционной системы (процессами). Поток данных между процессами контролируется специальной подсистемой Kaspersky Security System.

Микроядро управляет приложениями и обеспечивает надежное и контролируемое IPC. Это означает, что драйверы, системные службы, приложения и т. д. перемещаются в пространство пользователя и изолируются друг от друга. Эта изоляция контролируется политиками безопасности. Если один из компонентов системы попытается сохранить данные и/или отправить данные в другое место, он сможет сделать это только в том случае, если это указано в политике безопасности, определенной для решения. Этот подход поддерживает концепцию NOA, поскольку поток данных возможен только в заранее заданном направлении.

Основное свойство кибериммунитета означает, что IIoT-устройство может быть подключено к сети вместе с другими устройствами автоматизации нереактивным образом, без дополнительных функций безопасности.

Это аналогия концепции NAMUR NOA, обсуждавшейся ранее. В NOA работа в сети ограничивается мониторингом и оптимизацией. Если в будущем в промышленности будет использоваться все больше и больше IIoT-компонентов, то концепция кибериммунитета упростит установку обновлений для них.

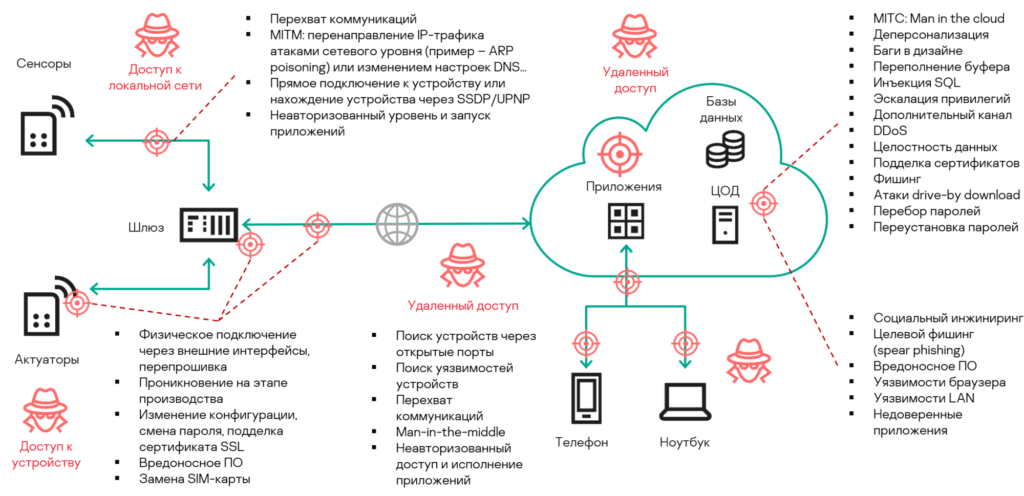

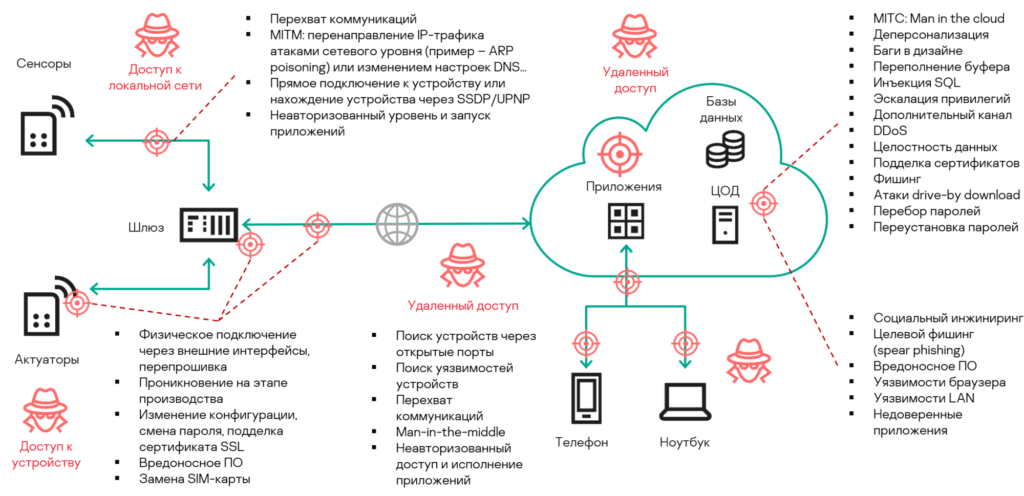

Часто IIoT-компоненты разрабатываются без учета ИТ-безопасности. В эти компоненты бывает встроена аутентификация, но на этом все и заканчивается. Использование уязвимого программного обеспечения в киберфизических системах означает, что киберугрозы все чаще ставят под удар безопасность людей в физическом мире. Именно для усиления защищенности OT-систем и достижения требуемого уровня безопасности и была разработана концепция кибериммунитета.

Киберфизическую систему можно назвать обладающей иммунитетом, если кибератаки оказываются неэффективными и не влияют на функционирование системы. Концепция кибериммунитета означает, что риск целых классов кибератак исключен. Это важнейшее преимущество для критически важной инфраструктуры. Промышленность стремится повысить эффективность своих машин и оборудования. Это можно сделать, например, с помощью датчиков IIoT, которые контролируют и оптимизируют технологические процессы. С другой стороны, внедрение таких технологий задерживается из-за неопределенности из-за возможных кибератак. Здесь кибериммунность шлюзов помогает управлять безопасной инфраструктурой IIoT.

В ноябрьском номере немецкого журнала SPS-Magazin, посвященного индустрии автоматизации, была опубликована статья о концепции NOA и о том, как кибериммунный подход отвечает ее положениям. Автор: Томас Менце, старший консультант ARC Advisory Group Europe.

NOA — это концепция, целью которой является обеспечение простого и безопасного использования промышленных данных для мониторинга и оптимизации производства и оборудования. NOA основана на идее предоставления доступа к пирамиде автоматизации и получения большего количества данных от интеллектуальных датчиков, полевых устройств, мобильных устройств и другого оборудования. NOA не влияет на традиционные структуру или систему автоматизации, а передает данные по второму каналу связи. NOA подходит как для существующих систем (brownfield), так и для развертывания систем на новых площадках (greenfield).

Одной из основных задач NOA является обеспечение того, чтобы передача данных из области управления базовыми процессами в область мониторинга и оптимизации не ставила под угрозу цели безопасности автоматизации базовых процессов. Это задача шлюза безопасности NOA, который представляет собой компонент, действующий как интерфейс между двумя доменами. Шлюз безопасности NOA имеет три модуля: модуль получения данных, модуль предоставления данных и модуль проверки. Модуль получения данных собирает данные из домена управления базовым процессом и передает их в модуль предоставления данных. Модуль предоставления данных фильтрует, агрегирует и преобразует данные в соответствии с запросами доменов мониторинга и оптимизации. Модуль проверки проверяет запросы на валидность, подлинность и авторизацию.

Концепция NOA выделяет три зоны безопасности: контроль базовых процессов, мониторинг и оптимизацию on-premises и мониторинг и оптимизацию off-premises. Эти зоны имеют разные уровни безопасности и профили защиты, основанные на стандарте IEC 62443-3-3. Профили защиты называются NOA Basic и NOA Extended, и они включают в себя требования безопасности, которые применяются как к системе автоматизации в целом, так и к шлюзу безопасности NOA в частности.

Мотивация для разработки NOA и ее концепции безопасности заключается в возможности реализации широкого спектра цифровых сценариев, демонстрирующих потенциал новой концепции. Используя NOA, промышленные предприятия могут получить выгоду от повышения эффективности, надежности, безопасности и устойчивости производственных процессов.

Давайте посмотрим на операционные системы, используемые в настоящее время для автоматизации операционных технологий (ОТ). Они были разработаны в 1970-х годах. Системы состоят из различных функциональных уровней. Во-первых, это базовый уровень или прошивка, которая управляет функциями, связанными с оборудованием. Далее следует прикладной уровень операционного программного обеспечения. Выше находится уровень безопасности, в котором предотвращается несанкционированный доступ. Однако если этот уровень безопасности преодолен, злоумышленник получает доступ к подчиненным уровням и может влиять на их функции. Концепция кибериммунитета выглядит иначе. Она основана на так называемой микроядерной архитектуре.

Микроядра характеризуются небольшим объемом кода. Это означает, что их функции и архитектура просты и логически структурированы.

Микроядра обеспечивают минимальные базовые функции взаимодействия с аппаратной частью и управления процессами. Большая часть функций аппаратного и программного обеспечения выполняется вне микроядра. Это может значительно уменьшить поверхность атаки.

В дополнение к традиционным функциям микроядра «Лаборатория Касперского» также реализует межпроцессное взаимодействие (IPC), обеспечивающее строгую изоляцию между доменами безопасности операционной системы (процессами). Поток данных между процессами контролируется специальной подсистемой Kaspersky Security System.

Микроядро управляет приложениями и обеспечивает надежное и контролируемое IPC. Это означает, что драйверы, системные службы, приложения и т. д. перемещаются в пространство пользователя и изолируются друг от друга. Эта изоляция контролируется политиками безопасности. Если один из компонентов системы попытается сохранить данные и/или отправить данные в другое место, он сможет сделать это только в том случае, если это указано в политике безопасности, определенной для решения. Этот подход поддерживает концепцию NOA, поскольку поток данных возможен только в заранее заданном направлении.

Основное свойство кибериммунитета означает, что IIoT-устройство может быть подключено к сети вместе с другими устройствами автоматизации нереактивным образом, без дополнительных функций безопасности.

Это аналогия концепции NAMUR NOA, обсуждавшейся ранее. В NOA работа в сети ограничивается мониторингом и оптимизацией. Если в будущем в промышленности будет использоваться все больше и больше IIoT-компонентов, то концепция кибериммунитета упростит установку обновлений для них.

Часто IIoT-компоненты разрабатываются без учета ИТ-безопасности. В эти компоненты бывает встроена аутентификация, но на этом все и заканчивается. Использование уязвимого программного обеспечения в киберфизических системах означает, что киберугрозы все чаще ставят под удар безопасность людей в физическом мире. Именно для усиления защищенности OT-систем и достижения требуемого уровня безопасности и была разработана концепция кибериммунитета.

Киберфизическую систему можно назвать обладающей иммунитетом, если кибератаки оказываются неэффективными и не влияют на функционирование системы. Концепция кибериммунитета означает, что риск целых классов кибератак исключен. Это важнейшее преимущество для критически важной инфраструктуры. Промышленность стремится повысить эффективность своих машин и оборудования. Это можно сделать, например, с помощью датчиков IIoT, которые контролируют и оптимизируют технологические процессы. С другой стороны, внедрение таких технологий задерживается из-за неопределенности из-за возможных кибератак. Здесь кибериммунность шлюзов помогает управлять безопасной инфраструктурой IIoT.