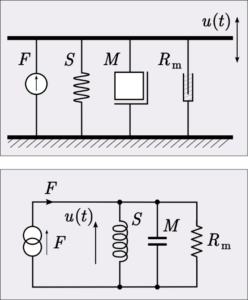

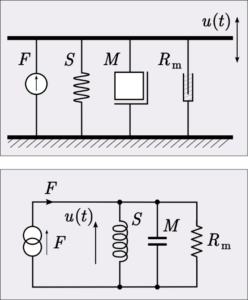

В физике есть такой метод аналогий. Это когда явления из одной области мысленно заменяются явлениями из другой области по причине того, что они оба описываются одинаковыми дифференциальными уравнениями. Например, сложные механические системы в некоторых случаях можно заменить на аналогичные электрические схемы — например, сопоставив силе трения соответствующее значение сопротивления, скорости — значение тока и т.д.

Зачем это делается? Затем, что та же задача в другом «мире» может быть решена значительно проще, чем исходная.

Одинаковые уравнения имеют одинаковые решения.

Другой любопытный пример — теория струн. Физики не знали, как описать поведение элементарных частиц, и в конце 1960-х годов Габриэль Венециано и Махико Судзуки предположили, что его формула может быть аналогична формуле, описывающей поведение струны и выведенной Эйлером в XVIII веке. И оказались правы.

В мире цифровизации и кибербезопасности методу аналогий тоже нашлось применение.

Оказалось, что многие вызовы, которые стоят перед разработчиками современных программно-аппаратных систем, практически аналогичны проблемам в сфере «корпоративного IT». Поэтому стало возможным взять из мира «корпоративного ИТ» зрелые подходы, которые формировались десятилетиями, и перенести их в другой мир — мир создания безопасных киберсистем. Так, в мире разработки киберсистем есть концепция MILS (Multiple Independent Levels of Security), которая является успешным результатом такого переноса. Суть MILS — разделить киберсистему на множество изолированных доменов, а взаимодействия между этими доменами тщательно контролировать. Эти принципы практически идентичны подходам, которые применяются в корпоративной ИТ.

| Мир киберсистем (атрибуты MILS) | Мир корпоративного ИТ |

| Разделение на домены безопасности | Сегментация сети |

| Точки принятия решений | Межсетевые экраны |

| Локальные политики внутри домена | Access control lists (ACL) |

MILS – зрелая и развитая концепция, которая успешно применяется в мировой практике. При этом операционная система KasperskyOS уже более 10 лет назад использовала ее в качестве одного из своих основных архитектурных принципов.

В физике есть такой метод аналогий. Это когда явления из одной области мысленно заменяются явлениями из другой области по причине того, что они оба описываются одинаковыми дифференциальными уравнениями. Например, сложные механические системы в некоторых случаях можно заменить на аналогичные электрические схемы — например, сопоставив силе трения соответствующее значение сопротивления, скорости — значение тока и т.д.

Зачем это делается? Затем, что та же задача в другом «мире» может быть решена значительно проще, чем исходная.

Одинаковые уравнения имеют одинаковые решения.

Другой любопытный пример — теория струн. Физики не знали, как описать поведение элементарных частиц, и в конце 1960-х годов Габриэль Венециано и Махико Судзуки предположили, что его формула может быть аналогична формуле, описывающей поведение струны и выведенной Эйлером в XVIII веке. И оказались правы.

В мире цифровизации и кибербезопасности методу аналогий тоже нашлось применение.

Оказалось, что многие вызовы, которые стоят перед разработчиками современных программно-аппаратных систем, практически аналогичны проблемам в сфере «корпоративного IT». Поэтому стало возможным взять из мира «корпоративного ИТ» зрелые подходы, которые формировались десятилетиями, и перенести их в другой мир — мир создания безопасных киберсистем. Так, в мире разработки киберсистем есть концепция MILS (Multiple Independent Levels of Security), которая является успешным результатом такого переноса. Суть MILS — разделить киберсистему на множество изолированных доменов, а взаимодействия между этими доменами тщательно контролировать. Эти принципы практически идентичны подходам, которые применяются в корпоративной ИТ.

| Мир киберсистем (атрибуты MILS) | Мир корпоративного ИТ |

| Разделение на домены безопасности | Сегментация сети |

| Точки принятия решений | Межсетевые экраны |

| Локальные политики внутри домена | Access control lists (ACL) |

MILS – зрелая и развитая концепция, которая успешно применяется в мировой практике. При этом операционная система KasperskyOS уже более 10 лет назад использовала ее в качестве одного из своих основных архитектурных принципов.