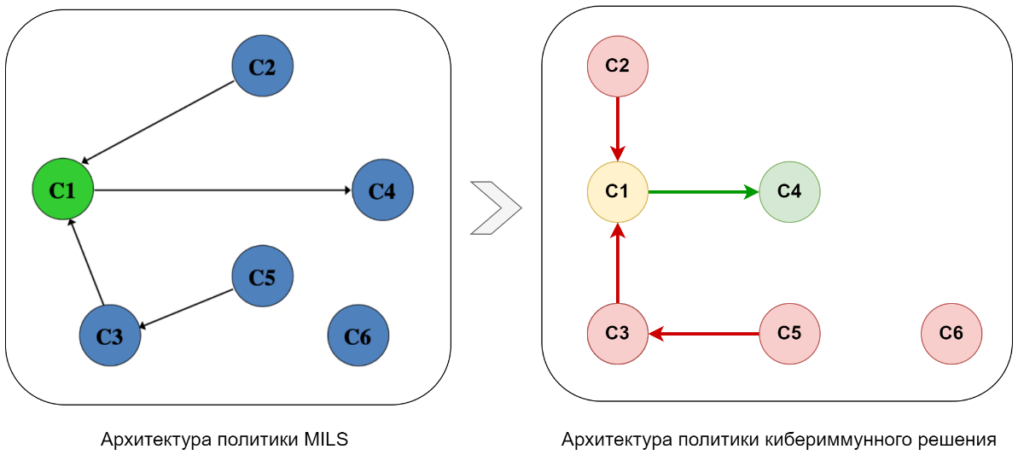

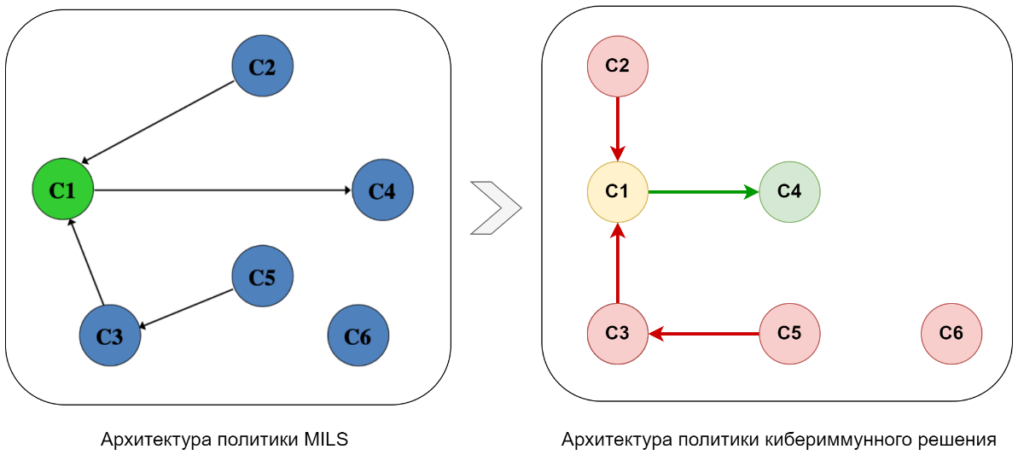

Одно из центральных понятий системы с разделением доменов — архитектура политики, то есть схема допустимых направленных взаимодействий между изолированными компонентами системы.

Кибериммунный подход предъявляет дополнительное требование — система связей, заданная архитектурой политики, должна отвечать кибериммунной модели целостности, которая является модификацией модели целостности Биба и по смыслу близка модели целостности Кларка-Вилсона.

Для этого все домены безопасности разделяются на три класса: недоверенные, доверенные и те, которые повышают доверие к проходящим через них данным. Классифицируются они на основании влияния на достижение заданных целей безопасности (напомним, что задача кибериммунной системы — обеспечить достижение этих целей при любых обстоятельствах).

Кибериммунная модель целостности отличается от модели Биба (так же, как и модель Кларка-Вилсона) наличием дополнительного класса элементов, повышающих целостность. Его необходимость обоснована практикой: одновременно соблюсти модель целостности Биба и реализовать весь необходимый прикладной функционал — не всегда решаемая задача. От модели Кларка-Вилсона кибериммунная модель целостности отличается меньшим объемом требований, также исходя из практических соображений.

Исследования показывают, что в системе с такой моделью безопасности злоумышленник не сможет распространить атаку на критически важные части системы.1,2

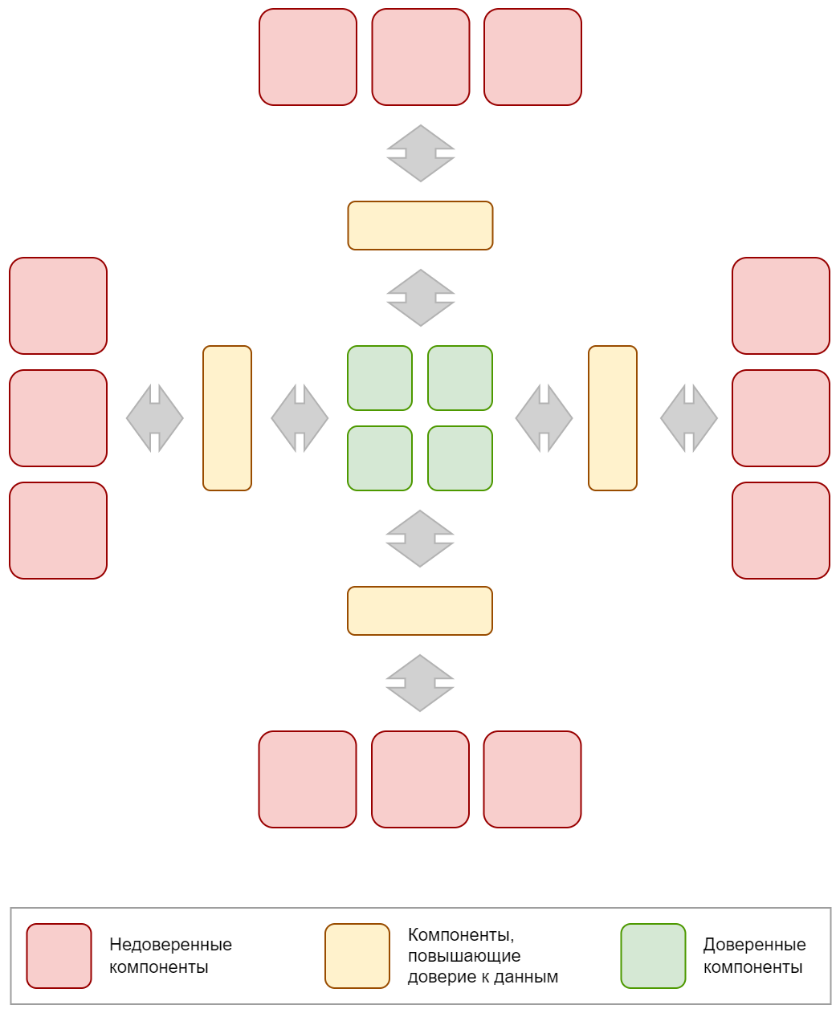

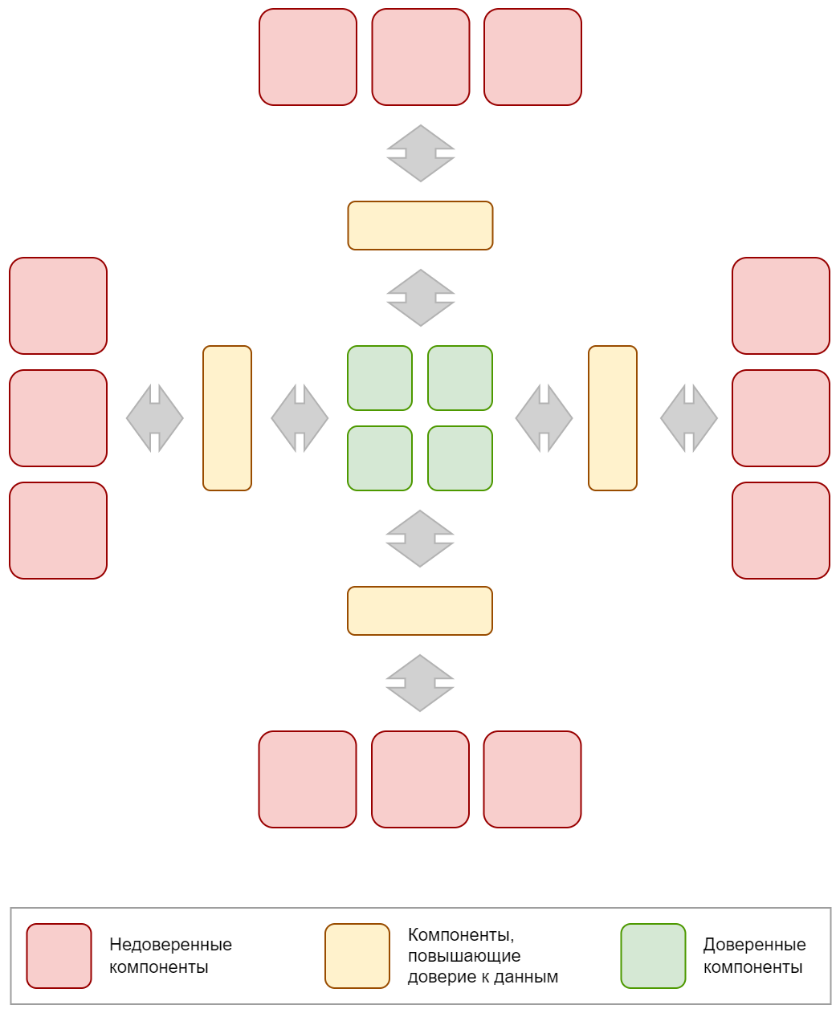

Архитектура политики кибериммунного решения, с некоторыми упрощениями, соответствует следующей схеме:

Почему только целостность? А как насчет конфиденциальности или других аспектов безопасности? Дело в том, что контроль функциональной целостности и целостности данных — необходимые условия обеспечения любых других видов безопасности. В самом деле, если злоумышленник может нарушить функциональную целостность модуля, отвечающего за конфиденциальность, о какой конфиденциальности может идти речь? Поэтому поддержание целостности функций и данных на системном уровне — необходимое условие, тогда обеспечение остальных аспектов безопасности возможно на прикладном или промежуточном уровне.

Про третье требование к архитектуре кибериммунных систем — минимизации кодовой базы доверенных модулей — расскажем в следующей части.

Одно из центральных понятий системы с разделением доменов — архитектура политики, то есть схема допустимых направленных взаимодействий между изолированными компонентами системы.

Кибериммунный подход предъявляет дополнительное требование — система связей, заданная архитектурой политики, должна отвечать кибериммунной модели целостности, которая является модификацией модели целостности Биба и по смыслу близка модели целостности Кларка-Вилсона.

Для этого все домены безопасности разделяются на три класса: недоверенные, доверенные и те, которые повышают доверие к проходящим через них данным. Классифицируются они на основании влияния на достижение заданных целей безопасности (напомним, что задача кибериммунной системы — обеспечить достижение этих целей при любых обстоятельствах).

Кибериммунная модель целостности отличается от модели Биба (так же, как и модель Кларка-Вилсона) наличием дополнительного класса элементов, повышающих целостность. Его необходимость обоснована практикой: одновременно соблюсти модель целостности Биба и реализовать весь необходимый прикладной функционал — не всегда решаемая задача. От модели Кларка-Вилсона кибериммунная модель целостности отличается меньшим объемом требований, также исходя из практических соображений.

Исследования показывают, что в системе с такой моделью безопасности злоумышленник не сможет распространить атаку на критически важные части системы.1,2

Архитектура политики кибериммунного решения, с некоторыми упрощениями, соответствует следующей схеме:

Почему только целостность? А как насчет конфиденциальности или других аспектов безопасности? Дело в том, что контроль функциональной целостности и целостности данных — необходимые условия обеспечения любых других видов безопасности. В самом деле, если злоумышленник может нарушить функциональную целостность модуля, отвечающего за конфиденциальность, о какой конфиденциальности может идти речь? Поэтому поддержание целостности функций и данных на системном уровне — необходимое условие, тогда обеспечение остальных аспектов безопасности возможно на прикладном или промежуточном уровне.

Про третье требование к архитектуре кибериммунных систем — минимизации кодовой базы доверенных модулей — расскажем в следующей части.